docker应用自带了三种类型的网络,然后我们自己也能自定义网络

root@test-virtual-machine:~# docker network ls

NETWORK ID NAME DRIVER SCOPE

4c3e28760cff bridge bridge local

afd1493dc119 host host local

5f200e2eaf22 none null local

f0b44d02a999 redis bridge local-

bridge: 桥接网络创建容器默认使用的网络,通过docker0给容器网络分配地址

-

host:和宿主机共用一套网络,不会额外再创建网络

-

none:容器不使用任何的网络资源,只会有环回的地址

-

container 新创建容器和指定的容器共用一套网络

-

redis:自定义的网络,默认使用bridge模式

1 bridge 模式

在该模式中,Docker 守护进程创建了一个虚拟以太网桥 docker0,新建的容器会自动桥接到这个接口,附加在其上的任何网卡之间都能自动转发数据包。

默认情况下,守护进程会创建一对对等虚拟设备接口 veth pair,将其中一个接口设置为容器的 eth0 接口(容器的网卡),另一个接口放置在宿主机的命名空间中,以类似 vethxxx 这样的名字命名,从而将宿主机上的所有容器都连接到这个内部网络上。

关于 bridge 网络模式的使用,只需要在创建容器时通过参数 --net bridge 或者 --network bridge 指定即可,当然这也是创建容器默认使用的网络模式,也就是说这个参数是可以省略的。

Bridge 桥接模式的实现步骤主要如下:

-

Docker Daemon 利用 veth pair 技术,在宿主机上创建一对对等虚拟网络接口设备,假设为 veth0 和 veth1。而 veth pair 技术的特性可以保证无论哪一个 veth 接收到网络报文,都会将报文传输给另一方。

-

Docker Daemon 将 veth0 附加到 Docker Daemon 创建的 docker0 网桥上。保证宿主机的网络报文可以发往 veth0。

-

Docker Daemon 将 veth1 添加到 Docker Container 所属的 namespace 下,并被改名为 eth0。如此一来,宿主机的网络报文若发往 veth0,则立即会被 Container 的 eth0 接收,实现宿主机到 Docker Container 网络的联通性;同时,也保证 Docker Container 单独使用 eth0,实现容器网络环境的隔离性。

1、运行一个容器使用默认的桥接模式

# 运行一个nginx容器

docker run -d --name my_nginx nginx2、查看IP信息

docker inspect my_nginx | grep -i ipaddress

3、查看宿主机的网络变化

ip address

通过以上的比较可以发现,证实了之前所说的:守护进程会创建一对对等的虚拟设备接口 veth pair,将其中一个接口设置为容器的 eth0 接口,另一个接口放置在宿主机的命名空间中,以类似 vethxxx 这样的名字命名。

同时,守护进程还会从网桥 docker0 的私有地址空间中分配一个 ip 地址和子网给该容器,并设置 docker0 的 ip 地址为容器的默认网关。

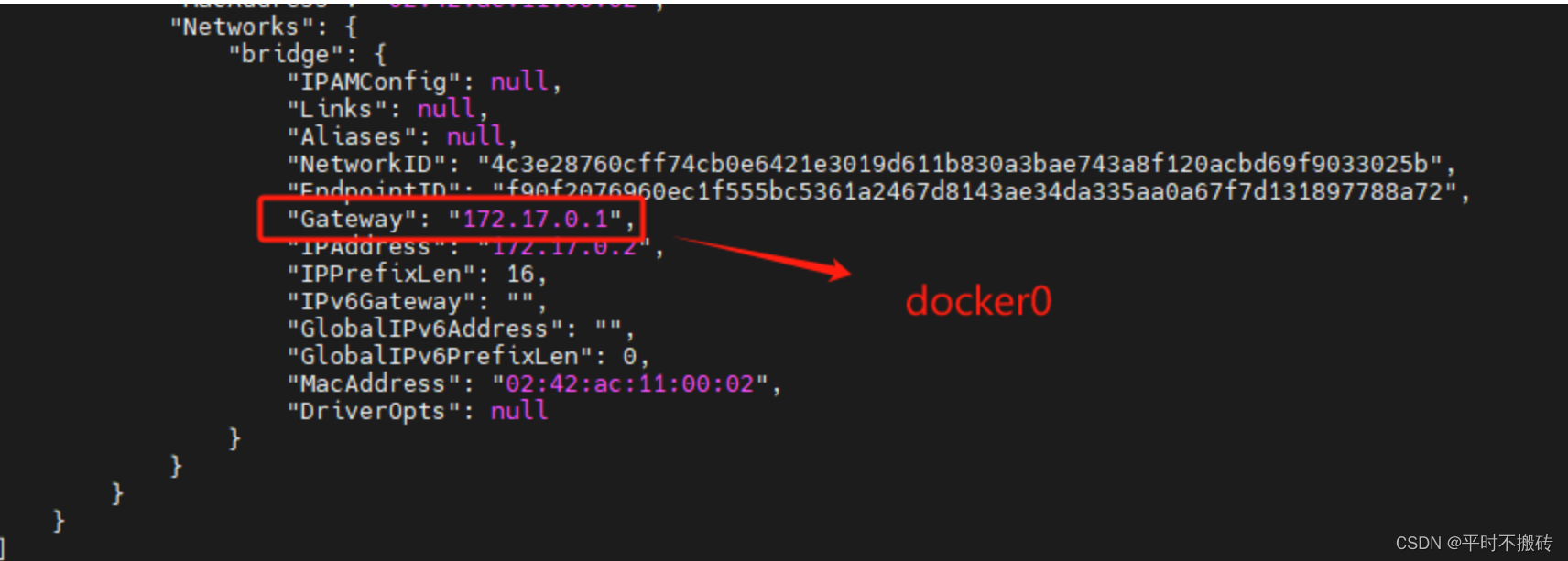

4、查看网络信息

docker inspect my_nignx

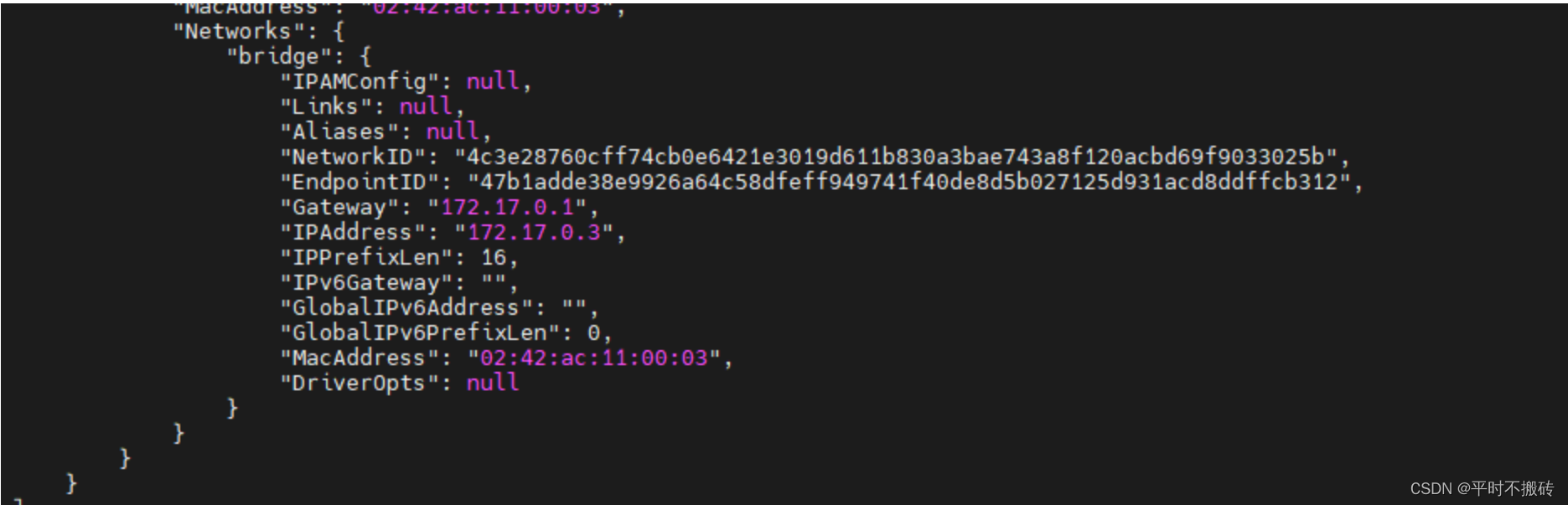

可以看到 Gateway网关地址为 docker0 的 ip 地址 172.17.0.1,容器的ip地址为172.17.0.2

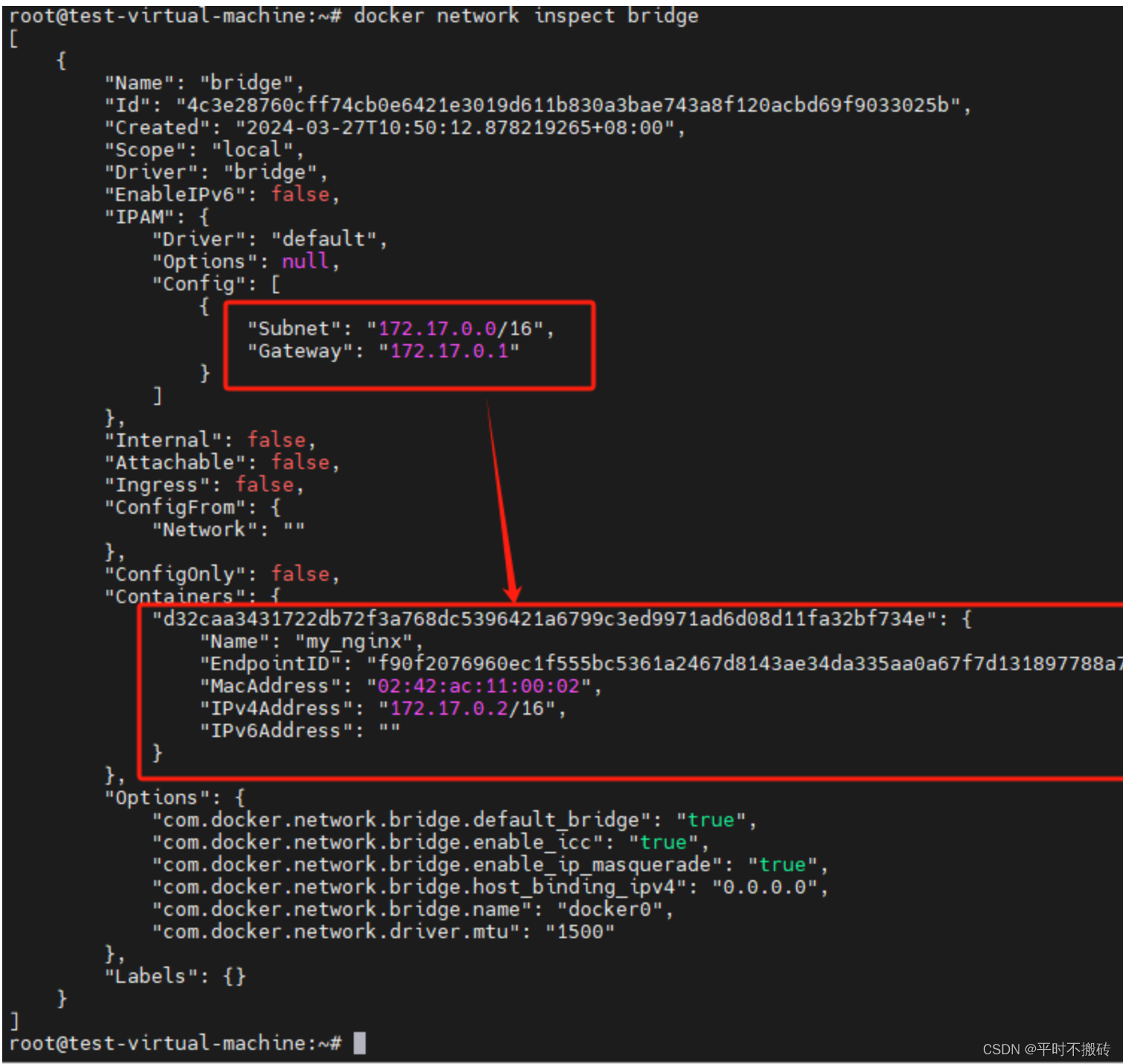

我们还可以通过 docker network inspect bridge 查看所有 bridge 网络模式下的容器,在 Containers 节点中可以看到容器名称。

2 host 网络模式

host 网络模式需要在创建容器时通过参数 --net host 或者 --network host 指定。

采用 host 网络模式的 Docker Container,可以直接使用宿主机的 ip 地址与外界进行通信,若宿主机的 eth0 是一个公有 ip,那么容器也拥有这个公有 ip。同时容器内服务的端口也可以使用宿主机的端口,无需额外进行 NAT 转换。

host 网络模式可以让容器共享宿主机网络栈,这样的好处是外部主机与容器直接通信,但是容器的网络缺少隔离性。

演示案例:

1、运行一个host模式的容器 查看容器的 ip 地址信息

# 运行一个host的容器

docker run -ti -d --name=my_host --net=host redislabs/redisinsight

# 进入容器

docker exec -ti my_host bash

# 查看网络

ip adddress

2、查看宿主机的 ip 地址信息

可以看到宿主机的ip地址信息跟上图的hostbox容器的ip地址信息是一模一样的

我们还可以通过 docker network inspect host 查看所有 host 网络模式下的容器,在 Containers 节点中可以看到容器名称。

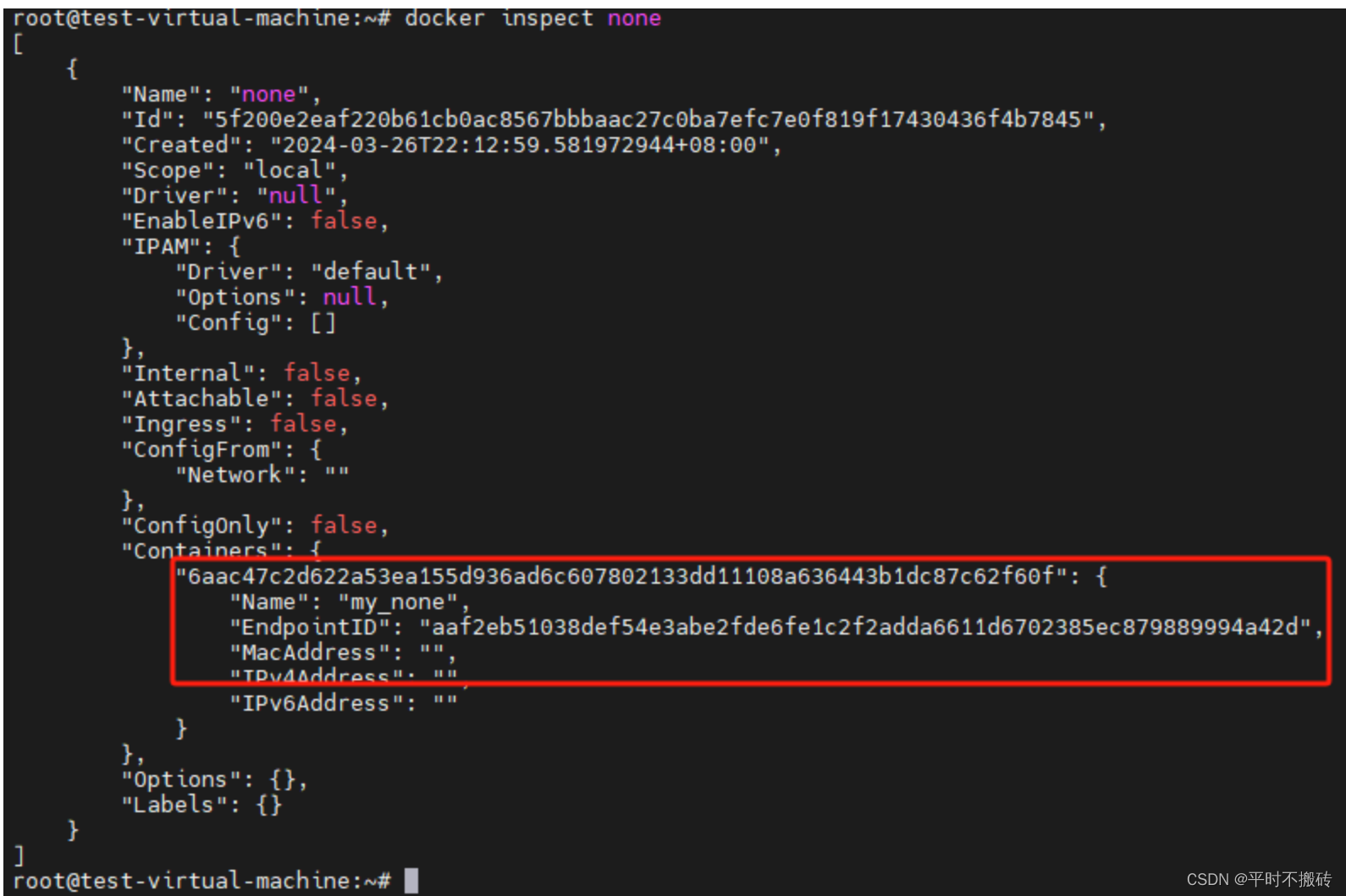

3 none 网络模式

none 网络模式是指禁用网络功能,只有 lo 地址 (local 的简写),代表 127.0.0.1,即 localhost 本地回环地址。在创建容器时通过参数 --net none 或者 --network none 指定。

none 网络模式即不为 Docker Container 创建任何的网络环境,容器内部就只能使用 loopback 网络设备,不会再有其他的网络资源。可以说 none 模式为 Docke Container 做了极少的网络设定,但是俗话说得好 “少即是多”,在没有网络配置的情况下,作为 Docker 开发者,才能在这基础做其他无限多可能的网络定制开发。这也恰巧体现了 Docker 设计理念的开放。

演示案例:

运行一个基于none网络类型的的容器并查看容器的 ip 地址信息

# 创建none类型的容器

docker run -it -d --name=my_none --net none redislabs/redisinsight

# 进入容器

docker exec -ti my_none bash

可以看到nonebox容器有一个lo 本地回环地址

我们还可以通过 docker network inspect none 查看所有 none 网络模式下的容器,在 Containers 节点中可以看到容器名称。

4 container 网络模式

Container 网络模式是 Docker 中一种较为特别的网络的模式。在创建容器时通过参数 --net container:已运行的容器名称|ID 或者 --network container:已运行的容器名称|ID 指定。

处于这个模式下的 Docker 容器会共享一个网络栈,这样两个容器之间可以使用 localhost 高效快速通信。

Container 网络模式即新创建的容器不会创建自己的网卡,配置自己的 ip,而是和一个指定的容器共享 ip、端口范围等。 同样两个容器除了网络方面相同之外,其他的如文件系统、进程列表等还是隔离的。

演示案例:

1、运行一个基于bridge网络模式的my_container1 容器创建container网络模式的容器 my_container2,并查看容器的ip地址信息

# 启动my_container1

docker run -ti -d --name=my_container1 redislabs/redisinsight

# 启动my_container2

docker run -ti -d --name=my_container2 --net=container:my_container1 redislabs/redisinsight2、查看my_container1 容器的ip地址信息

# 进入容器1

docker exec -ti my_container1 bash

# 查看ip信息

ip address

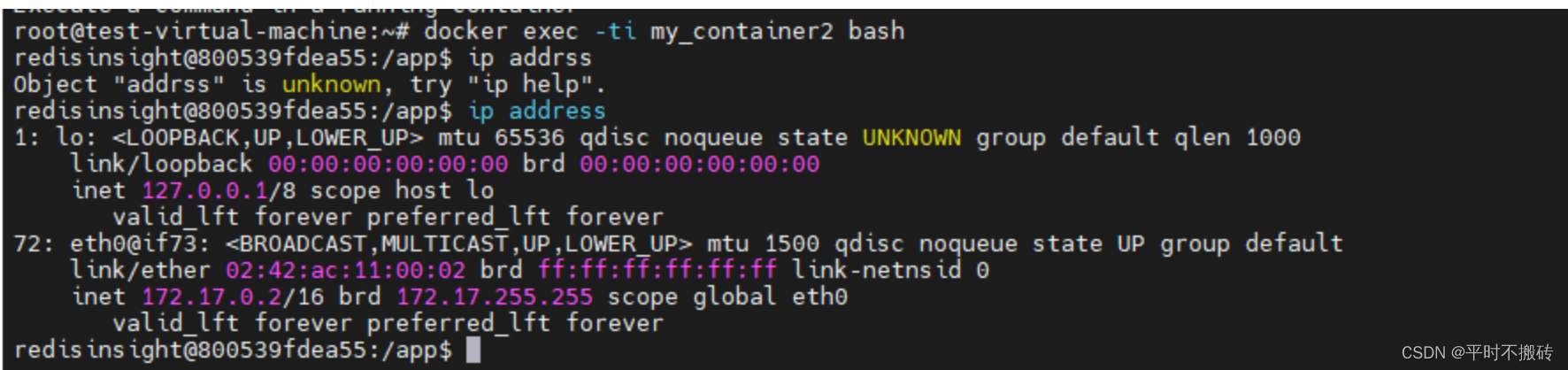

3、查看my_container2 容器的ip地址信息

# 进入容器2

docker exec -ti my_container2 bash

# 查看ip信息

ip address

可以看到my_container1容器的ip地址信息跟上图的my_container1容器的ip地址信息是一模一样的

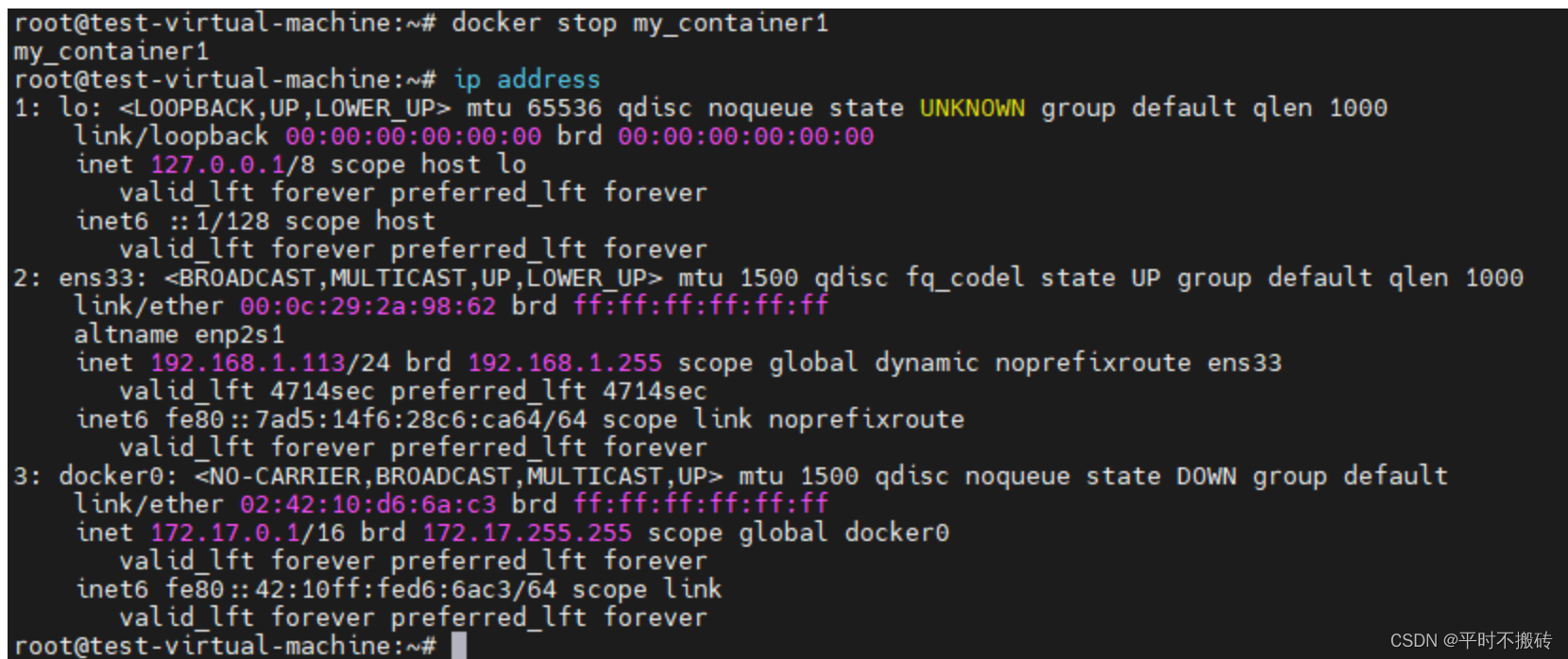

3、查看宿主机的ip地址信息

通过以上测试可以发现,Docker 守护进程只创建了一对对等虚拟设备接口用于连接 my_container1容器和宿主机,而containerbox 容器则直接使用了 mybox 容器的网卡信息。

这个时候如果将mybox容器停止,会发现宿主机为容器创建的网卡会消失

如果my_container1容器重启以后,宿主机就又可以获取到容器网卡信息了

5 自定义网络

虽然 Docker 提供的默认网络使用比较简单,但是为了保证各容器中应用的安全性,在实际开发中更推荐使用自定义的网络进行容器管理,以及启用容器名称到 ip 地址的自动 DNS 解析。

从 Docker 1.10 版本开始,docker daemon 实现了一个内嵌的 DNS server,使容器可以直接通过容器名称通信。方法很简单,只要在创建容器时使用 --name 为容器命名即可。

但是使用 Docker DNS 有个限制:只能在 user-defined 网络中使用。也就是说,默认的 bridge 网络是无法使用 DNS 的,所以我们就需要自定义网络。

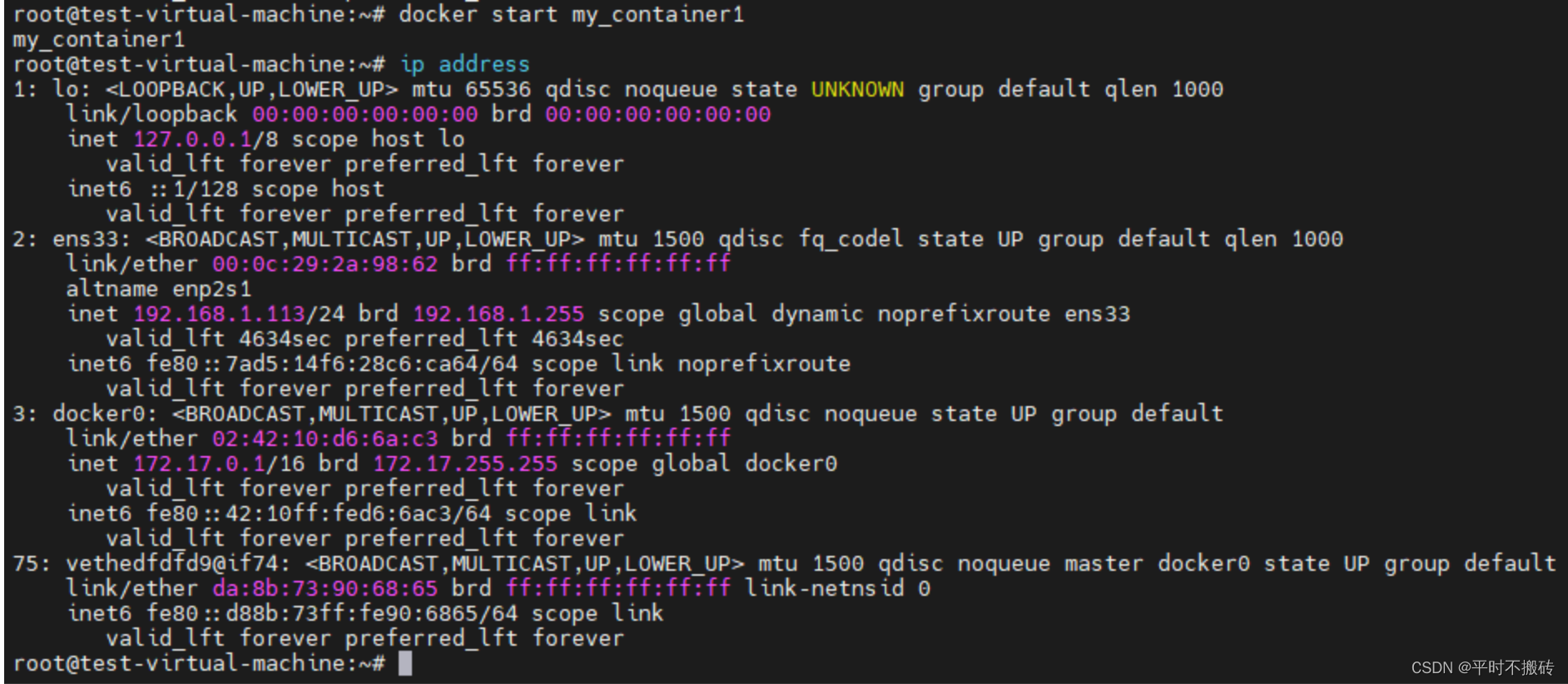

1 创建网络

1、通过 docker network create 命令可以创建自定义网络模式,查看 docker network create 命令使用详情,发现可以通过 -d 或者 --driver 指定网络模式且默认是 bridge 网络模式,命令提示如下:

2、创建一个基于 bridge 网络模式的自定义网络模式 my_network

# 创建自定义网络

docker network create my_network

3、通过 docker network ls 查看本地网络:

4、通过自定义网络模式 custom_network 创建容器:

# 创建容器并配置自定义网络

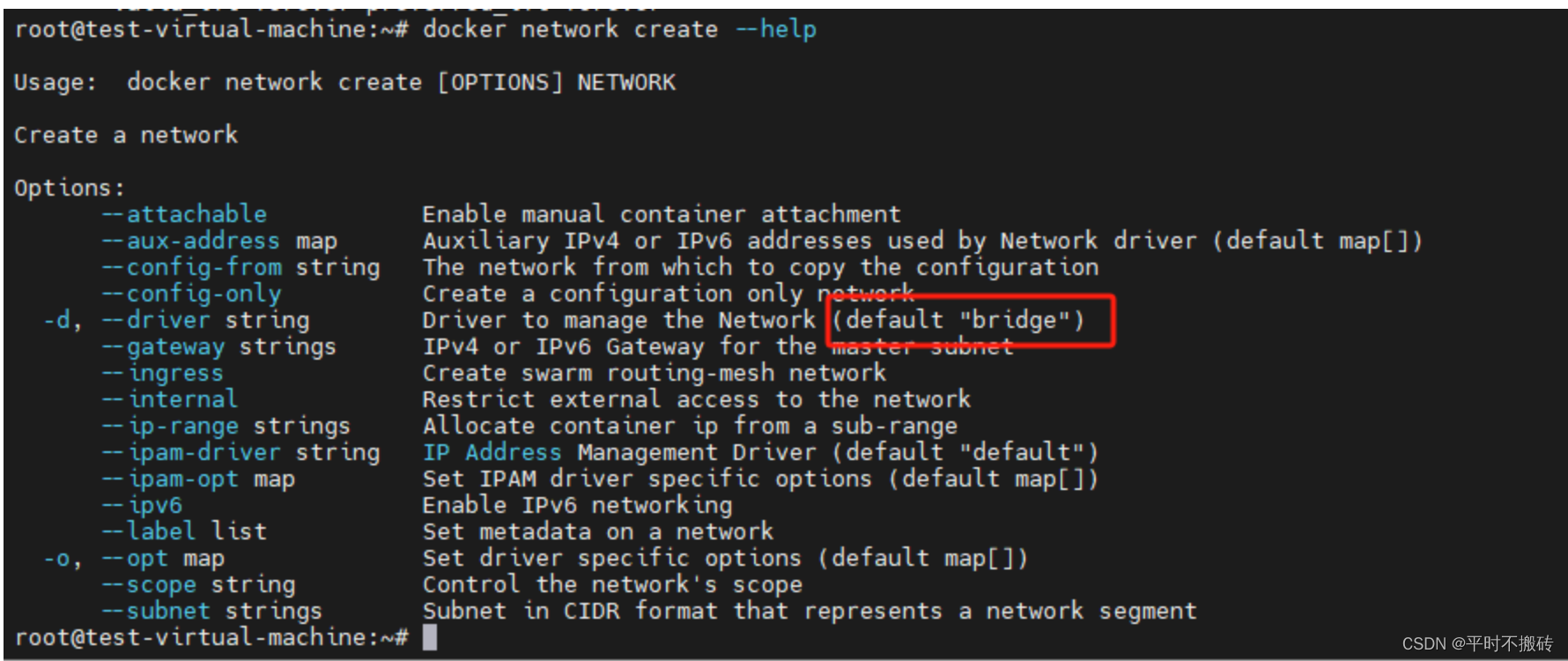

docker run -d -ti --name=my_network --net my_network redislabs/redisinsight5、可以通过 docker inspect 容器名称|ID 查看容器的网络信息,在 NetworkSettings 节点中可以看到详细信息

docker inspect my_network

创建自定义的网络会自动分配一个新的网络,和docker0的网段不相同

2 连接网络

1、通过 docker network connect 网络名称 容器名称 为容器连接新的网络模式,这里我们为add_network容器添加my_network网络

# 创建

docker run -d -ti --name=add_network redislabs/redisinsight

# 给容器添加网络

docker network connect my_network add_network2、通过 docker inspect 容器名称|ID 查看容器的网络信息,可以看到add_network容器多增加了my_network网络

docker inspect add_network

3 断开网络

1、通过 docker network disconnect 网络名称 容器名称 命令断开网络

# 断开新添加的网络

docker network disconnect my_network add_network2、通过 docker inspect 容器名称|ID 再次查看容器的网络信息,发现只剩下默认的 bridge网络了

docker inspect add_network

4 移除网络

可以通过 docker network rm 网络名称 命令移除自定义的网络,网络移除成功则会返回自定义的网络名称

# 移除网络my_network

docker network rm my_network

提示:如果某个自定义网络模式被创建的容器使用了,则该网络模式无法被删除。

6、容器间的网络通信

接下来我们通过所学的知识实现容器间的网络通信。首先明确一点,容器之间要想互相通信,必须要有属于同一个网络的网卡。

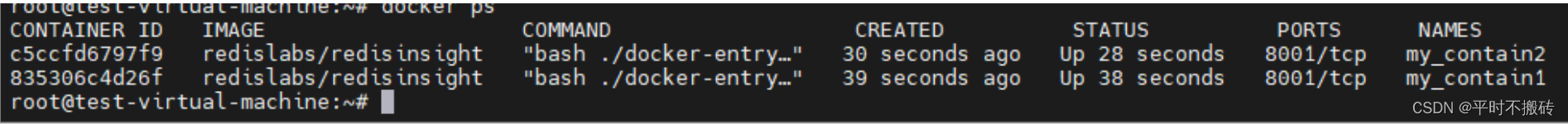

1、我们先创建两个基于默认的 bridge 网络模式的容器

# 创建容器my_contain1

docker run -di --name=my_contain1 redislabs/redisinsight

# 创建容器my_contain2

docker run -di --name=my_contain2 redislabs/redisinsight

2、通过 docker network inspect bridge 查看两容器的具体 ip 信息

可以看到容器my_contain1的 ip 地址为172.17.0.2,容器my_contain2的ip地址为172.17.0.3

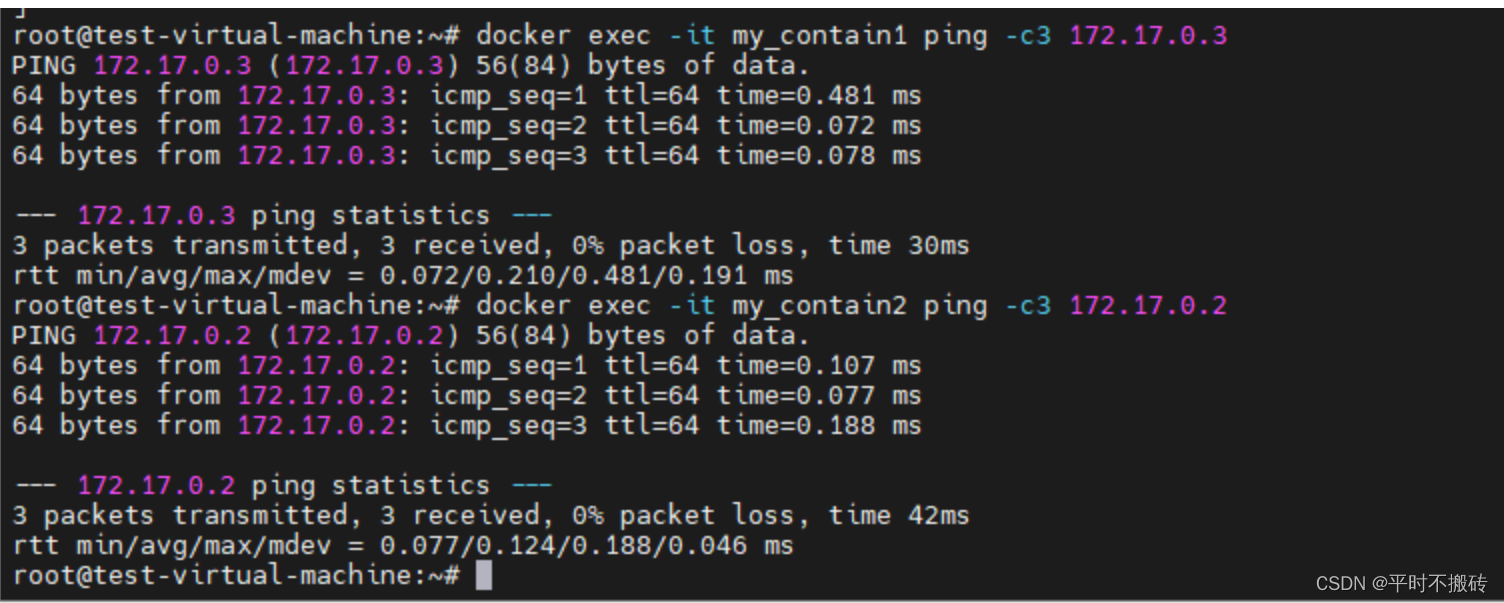

3、然后测试两容器间是否可以进行网络通信

# my_contain1 ping my_contain2

docker exec -it my_contain1 ping -c3 172.17.0.3

# my_contain2 ping my_contain1

docker exec -it my_contain2 ping -c3 172.17.0.2

经过测试,从结果得知两个属于同一个网络的容器是可以互相进行网络通信的,但是由于容器经常会被删除和创建,其 IP 地址经常会发生变化,是不固定的。那容器内所有通信的 IP 地址也需要进行更改,那么能否使用固定的容器名称进行网络通信呢?我们接着继续测试

经过测试,从结果得知使用容器名称进行网络通信是不行的,那怎么实现这个功能呢?

前面说过,从 Docker 1.10 版本开始,docker daemon 实现了一个内嵌的 DNS server,使容器可以直接通过容器名称通信。方法很简单,只要在创建容器时使用 --name 为容器命名即可。

但是使用 Docker DNS 有个限制:只能在 user-defined 网络中使用。也就是说,默认的 bridge 网络是无法使用 DNS 的,所以我们就需要自定义网络。

4、我们先基于 bridge 网络模式创建自定义网络 my_network,然后创建两个基于my_network自定义网络模式的容器

# 创建自定义网络

docker network create my_network

# 将my_contain1容器连接my_network网络中

docker network connect my_network my_contain1

# 将my_contain2容器连接my_network网络中

docker network connect my_network my_contain25、通过 docker network inspect my_network 查看两容器的具体 ip 信息

# 查看自定网络中年的设备

docker network inspect my_network

6、然后测试两容器间是否可以通过网络名称进行网络通信,分别使用具体 ip 和容器名称进行网络通信

# my_contain1 通过ip ping my_contain1

docker exec -it my_contain1 ping -c3 172.19.0.3

# my_contain2 通过ip my_contain1

docker exec -it my_contain2 ping -c3 172.19.0.2

# my_contain1 通过容器名称 ping my_contain2

docker exec -it my_contain1 ping -c3 my_contain2

# my_contain2 通过容器名称 my_contain1

docker exec -it my_contain2 ping -c3 my_contain1

经过测试,从结果得知两个属于同一个自定义网络的容器是可以进行网络通信的,并且可以使用容器名称进行网络通信。

上一章:Docker搭建私有仓库-CSDN博客