以最新版的Windows Server 2022 为例,主要从本地Windows Server 操作系统基本安全配置和本地Windows服务器安全配置两个方面来展开。

- 创建RAID磁盘组部署操作系统,以保证服务器从硬件层面的数据安全可靠,在企业服务器的实际部署中,一般系统盘可以采用RAID 1,数据盘可以采用RAID 5来合理保证硬盘数据的安全可靠性。

- 通过对本地Windows服务器的典型服务(远程桌面,DHCP,FTP等)进行安全加固。

1)本地管理员账户的安全配置

账户安全策略分为:密码策略,账户锁定策略,账户管理审核策略。我们可以通过配置密码策略提高用户密码复杂性和密码字符的长度。设置用户登录尝试次数到达后,将此账户锁定一段时间,使用户不能登录,以避免暴力尝试来猜测密码的安全事故。账户管理审核策略用于记录用户操作事件。

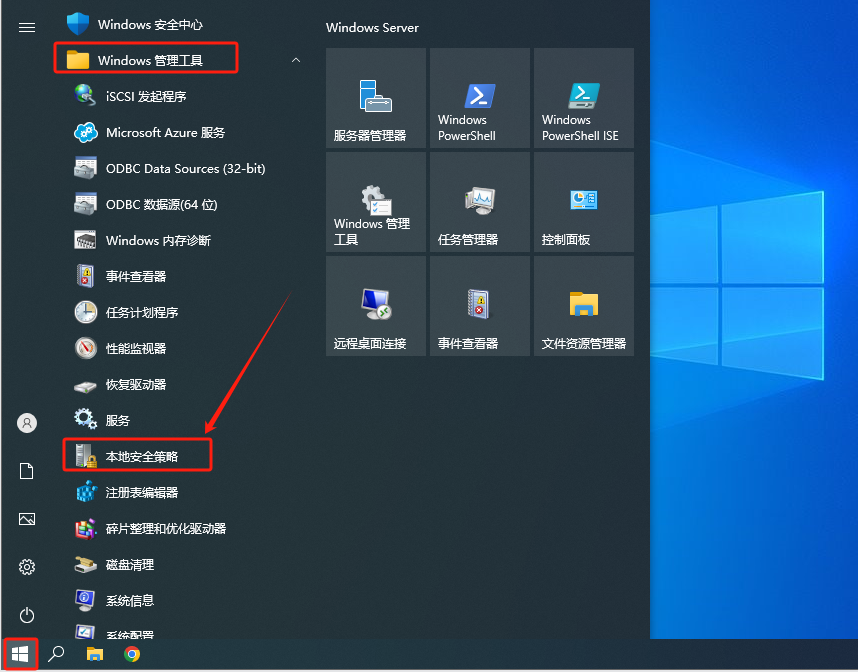

点击“开始”--“管理工具”---“本地安全策略”:

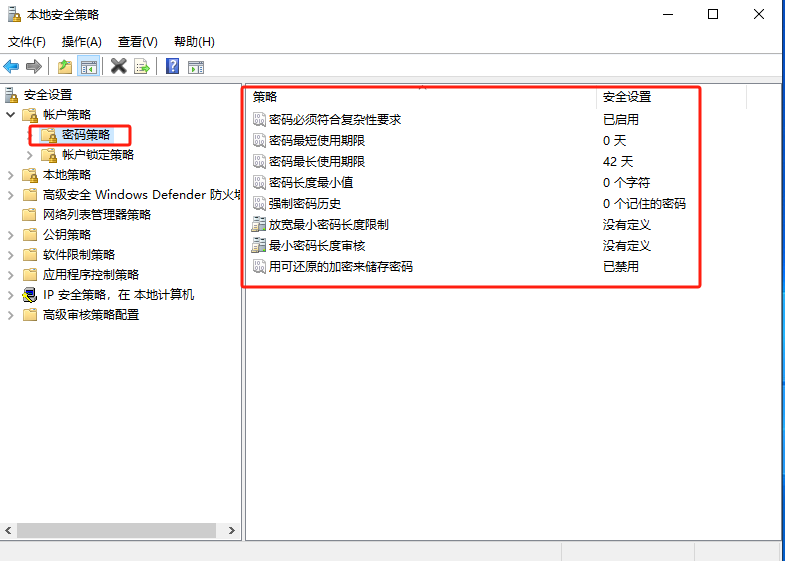

选择帐户策略---密码策略:

1.“密码必须符合复杂性要求”默认是启用的,

如果启用此策略,密码必须符合下列最低要求:

不能包含用户的帐户名,不能包含用户姓名中超过两个连续字符的部分

至少有六个字符长

包含以下四类字符中的三类字符:

英文大写字母(A 到 Z)

英文小写字母(a 到 z)

10 个基本数字(0 到 9)

非字母字符(例如 !、$、#、%)

2.密码最短使用期限:

密码最短使用期限是确定用户更改某个密码之前必须使用该密码一段时间(以天为单位)。可以设置一个介于 1 和 998 天之间的值,默认将天数设置为 0,即允许立即更改密码。

密码最短使用期限必须小于密码最长使用期限,除非将密码最长使用期限设置为 0,指明密码永不过期。如果将密码最长使用期限设置为 0,则可以将密码最短使用期限设置为介于 0 和 998 之间的任何值。

如果希望“强制密码历史”有效,则需要将密码最短使用期限设置为大于 0 的值。如果没有设置密码最短使用期限,用户则可以循环选择密码,直到获得期望的旧密码。默认设置没有遵从此建议,以便管理员能够为用户指定密码,然后要求用户在登录时更改管理员定义的密码。如果将“强制密码历史”设置为 0,用户将不必选择新密码。因此,默认情况下将“强制密码历史”设置为 1。

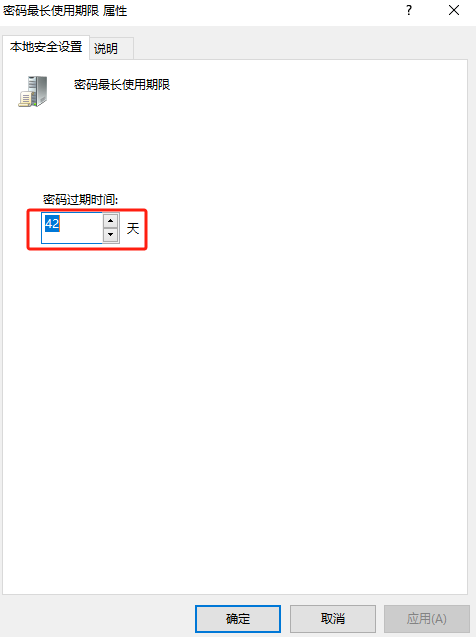

3.密码最长使用期限:默认值为 42天。

此安全设置确定在系统要求用户更改某个密码之前可以使用该密码的期间(以天为单位)。可以将密码设置为在某些天数(介于 1 到 999 之间)后到期,或者将天数设置为 0,指定密码永不过期。如果密码最长使用期限介于 1 和 999 天之间,密码最短使用期限必须小于密码最长使用期限。如果将密码最长使用期限设置为 0,则可以将密码最短使用期限设置为介于 0 和 998 天之间的任何值。 安全最佳操作是将密码设置为 30 到 90 天后过期,具体取决于你的环境。这样,攻击者用来破解用户密码以及访问网络资源的时间将受到限制。

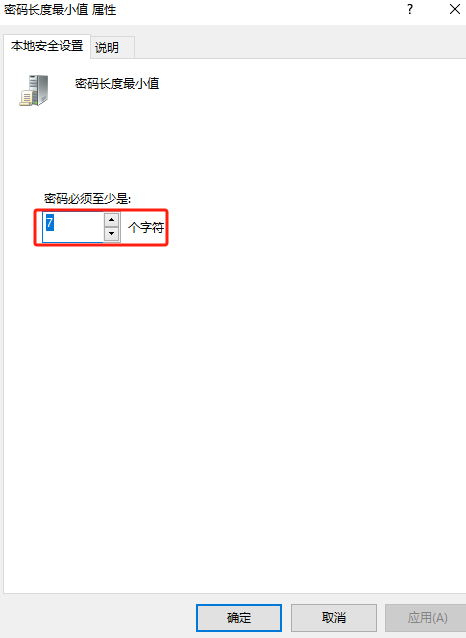

4.最小密码长度:

该安全设置确定了用户帐户密码可以包含的最少字符数。此设置的最大值与放宽最小密码长度限制设置的值相关。

如果未定义放宽最小密码长度限制设置,则可将此设置配置为 0 到 14。

如果已定义并禁用放宽最小密码长度限制设置,则可将此设置配置为 0 到 14。

如果已定义并启用放宽最小密码长度限制设置,则可将此设置配置为 0 到 128。

将所需的字符数设置为 0 表示无需密码。在独立服务器上默认值为 0。建议设置为7

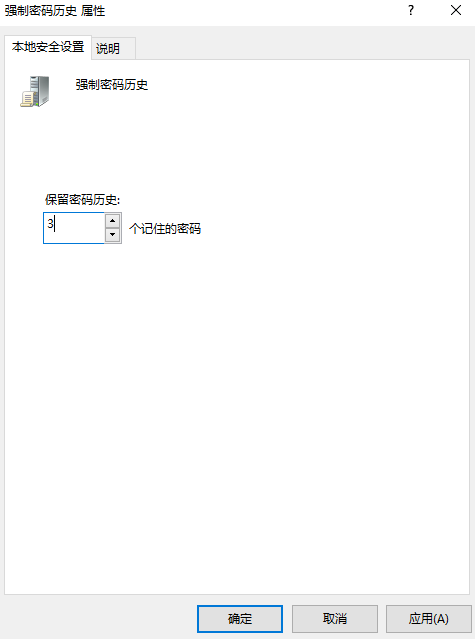

5.强制密码历史:

此安全设置确定再次使用某个旧密码必须与帐户关联的唯一新密码数。该值必须介于 0 个和 24 个密码之间。

此策略使管理员能够通过确保旧密码不被连续重新使用来增强安全性。若要维护密码历史的有效性,还要同时启用密码最短使用期限安全策略设置,不允许在密码更改之后立即再次更改密码。可以将强制密码历史设置为3,代表之前使用过的3个密码将无法使用来作为现在新的密码来使用。

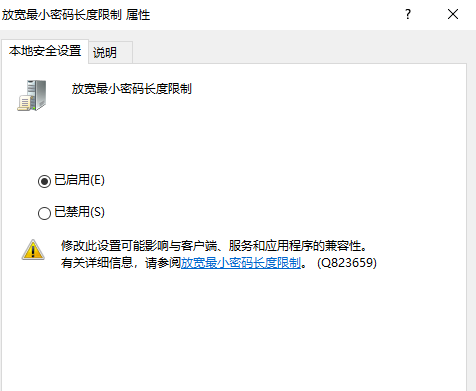

6.放宽最小密码长度的原有限制:

此设置控制最小密码长度设置是否可以超出原有的限制 14。

如果未定义此设置,则可将最小密码长度配置为不超过 14。

如果已定义并禁用此设置,则可将最小密码长度配置为不超过 14。

如果已定义并启用此设置,则可将最小密码长度配置为大于 14。

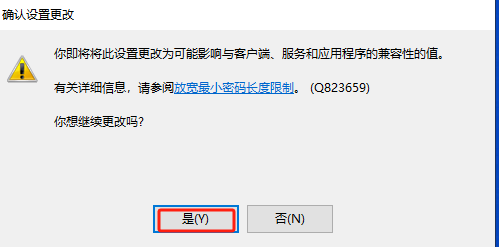

如果不设置“最小密码长度”的值大于14,则可以不启用该设置,这里可以设置启用:

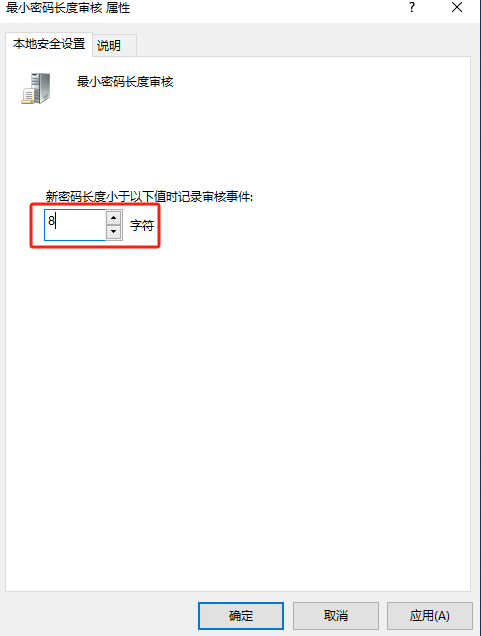

7.最小密码长度审核:

此安全设置确定了发出密码长度审核警告事件的最小密码长度。此设置可以配置为 1 到 128。

仅当尝试确定在环境中增加最小密码长度设置的潜在影响后,才能启用和配置此设置。

如果未定义此设置,则不会发出审核事件。

如果定义了此设置并且该设置小于或等于最小密码长度设置,则不会发出审核事件。

如果定义了此设置并且该设置大于最小密码长度设置,且新帐户密码的长度小于此设置,则会发出审核事件。

上面设置了最小密码长度7,这里的设置必须大于7才会触发审核事件,如果该值设置为8,当用户密码设置为7位,就会发出审核事件.

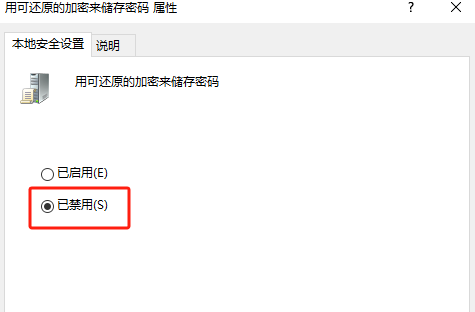

8.用可还原的加密来储存密码:

此安全设置确定操作系统是否使用可还原的加密来储存密码。

此策略为某些应用程序提供支持,这些应用程序使用的协议需要用户密码来进行身份验证。使用可还原的加密储存密码与储存纯文本密码在本质上是相同的。因此,除非应用程序需求比保护密码信息更重要,否则绝不要启用此策略。

通过远程访问或 Internet 身份验证服务(IAS)使用质询握手身份验证协议(CHAP)验证时需要设置此策略。在 Internet 信息服务(IIS)中使用摘要式身份验证时也需要设置此策略。

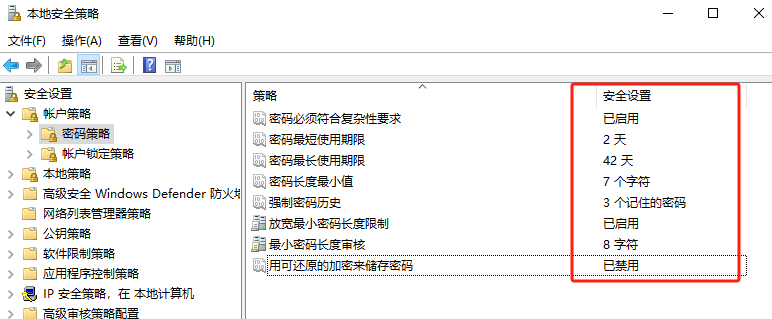

修改后的密码策略为: