目录

一.组网中的防火墙

上一章我们一起学习了网络安全的来源,那么网络安全最常用的设备是谁呐——防火墙。

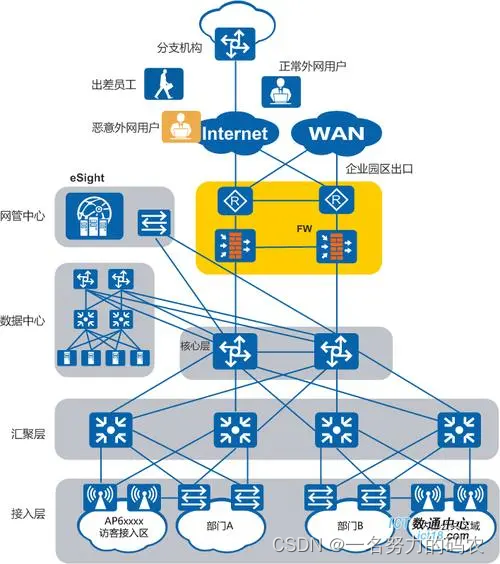

在学习防火墙之前,我们来学习一下现网中常用的组网形式——

我们从下往上分析

接入层——接入交换机,我们之前学习数据通信基础知识时,网线互联,HUB互联,交换机互联依次发展,交换机每一个端口都隔离一个冲突域,接入交换机将终端连接入网络。

汇聚层—— 汇聚层是网络接入层和核心层的“中介”,汇聚交换机,交换机能通过vlan划分减少泛洪,但不同的vlan之间不能通信,汇聚层通过access,trunk来实现不同vlan通信。

核心层——核心层是网络的高速交换主干,对整个网络的连通起到至关重要的作用。因为核心层至关重要,所以常采用双机热备,负载分担来减少网络压力。

防火墙——防火墙是一种网络安全系统,,用于在内部网络和外部网络之间构建一道保护屏障。

制定安全区域来控制数据可不可以通过,需要注意的是,防火墙默认是黑名单。

防火墙以外属于外网。

二.根据实验学习防火墙

我们用一个实验来学习防火墙

我们先来解读一下,防火墙以内属于内网,server1可以理解为百度服务器。

(1).组网的目的

:终端访问服务器。

(2).新建网络的步骤

1.拓扑规划

2.ip地址规划:对业务网段,互联等地址的规划。

3.设备调试:根据规划对设备进行调试

(3)设备调试

1.业务网络调试

对交换机和终端进行调试,这个组网属于小型企业网,交互机可以简单理解为接入层。

大型网络交换机应该有接入层,汇聚层,核心层

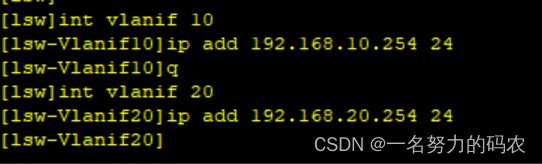

1.交换机vlan 划分:

创建vlan 10,20

2.DHCP配置

1.

pc2同理(关于dhcp原理下一章)

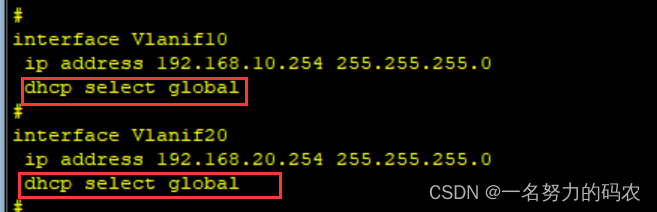

我们采用全局地址池

开启dhcp模式

#

ip pool vlan10 ///创建一个名为”vlan10 “的地址池

///这里的“vlan10 ”只是为了方便区分,现在与vlan10 并没有什么关系

gateway-list 192.168.10.254 ///设置地址池网关

network 192.168.10.0 mask 255.255.255.0 ///宣告可用网段

dns-list 114.114.114.114 ///设置该业务网段对应的dns,否则无法访问网段

///dns是域名解析协议,我们一般不知道百度网站的ip地址,baidu.com来访问,就是dns起到作用。

#

在vlan 10 20 里开启dhcp全局地址。

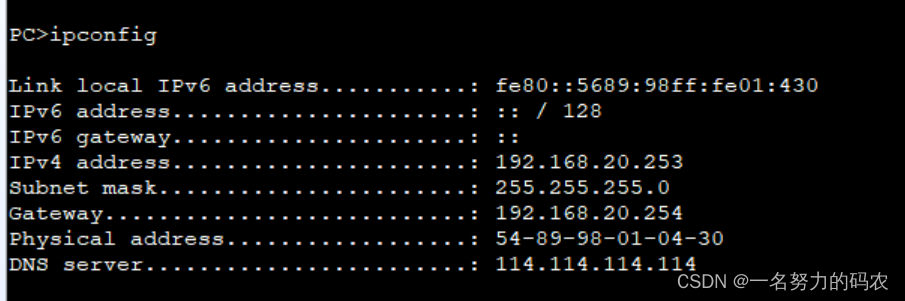

这时PC1,PC2获取到地址

3.出口区域配置

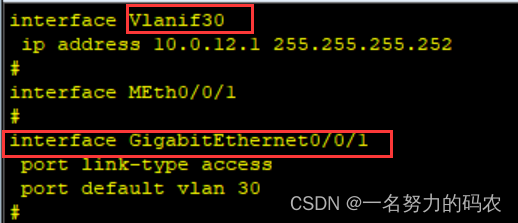

为了区分业务配置和出口区域配置,我们将出口配置为vlan 30,使用10.0.12.1/30,这个网段恰好有两个地址

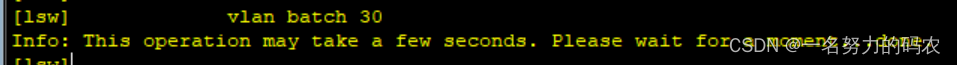

lsw

FW配置

解读:

#

interface GigabitEthernet1/0/1

portswitch ///将此接口配置为二层接口,只能划分vlan不能直接加ip地址

port link-type access

port default vlan 30

#

这是一种方式,现网中二层是可以直接加ip地址的,三层也是可以的

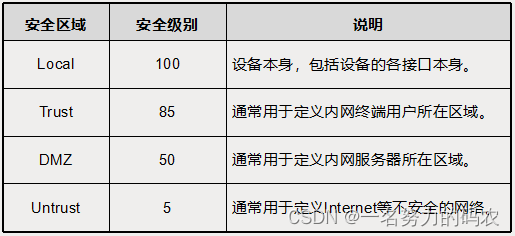

4.配置安全区域

trust区域还要加上vlanif 30

防火墙安全区域默认的区域是

5.配置安全策略

解读一下:

security-policy ///进入安全策略视图

rule name trust_to_untrust ///创建安全策略的规则“trust_to_untrust ”

destination-zone untrust ///目的区域为untrust区域

source-address 192.168.10.0 mask 255.255.255.0 //源地址,这样才起到防火墙的作用,如果设置为source——zone trust,就相当与全部打通

source-address 192.168.20.0 mask 255.255.255.0

action permit ///执行相应动作,permit允许通过,deny拒绝通过

7.配置nat策略

为缓解ipv4地址枯竭,分配了公网,私网,以及ipv6

私网不能访问公网,要进行nat地址转换

这里我们只需要知道终端是私网地址,服务器是公网地址,需要进行nat转换

不了解没关系,我们会挑一个章节讲

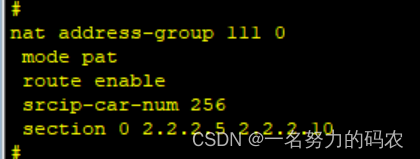

配置nat地址池

解读一下:

#

nat address-group 111 ///创建一个名为“111”的nat地址池

mode pat ///pat模式

route enable ///开启路由下发功能

srcip-car-num 256 ///设置一个地址可以分配给256个终端转换

section 0 2.2.2.5 2.2.2.10 ///地址池从5到10,有5个

#

nat策略

解读一下:

#

nat-policy ///进入nat策略视图

rule name nat ///创建一个名为"nat"的规则

destination-zone untrust ///目的区域为untrust 区域

source-address 192.168.10.0 mask 255.255.255.0 ///源地址

source-address 192.168.20.0 mask 255.255.255.0

action source-nat address-group 111 ///执行源nat转换,使用“111"nat地址池

#

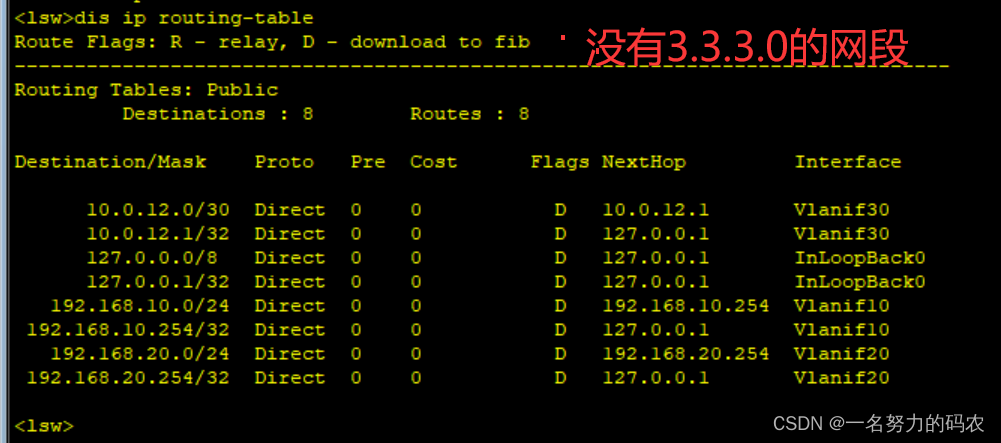

8.交换机静态路由

转发数据时需要封装,他不知道目的mac,不能封装(这个我们也以后讲)。显示——

交换机;

![]()

加一个静态缺省路由,留一条后路,没有明细路由就往10.0.12.2走

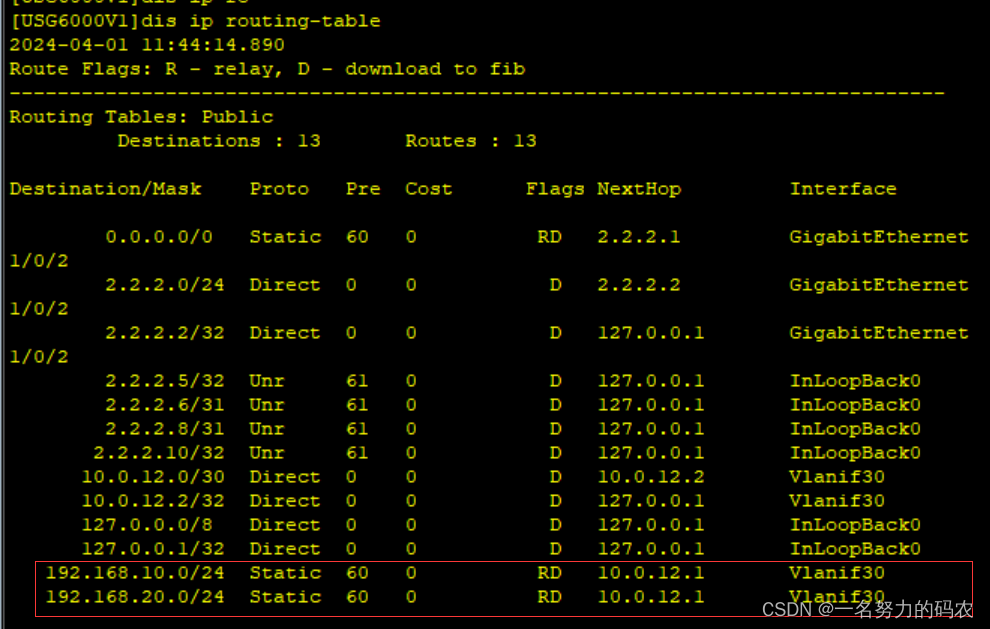

9.防火墙配置静态路由

没有配置静态路由前,路由表里没有3.3.3.0网段,匹配不上路由表就丢弃

g1/0/1能收到数据

g1/0/2不能能收到数据,因为匹配不上路由表丢弃了

加上静态路由

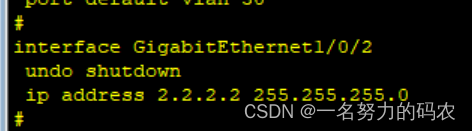

10.路由器添加ip地址

静态路由去找2.2.2.1,但路由器还没有配置,是找不到的

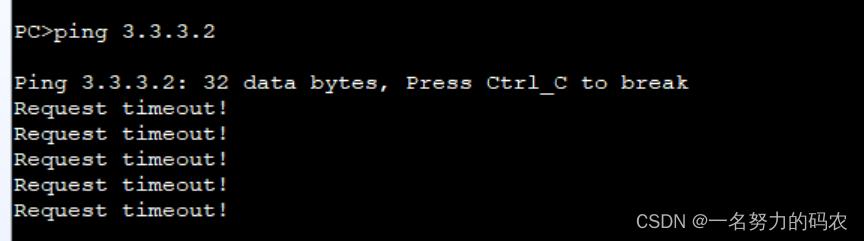

11.配置回去的路由

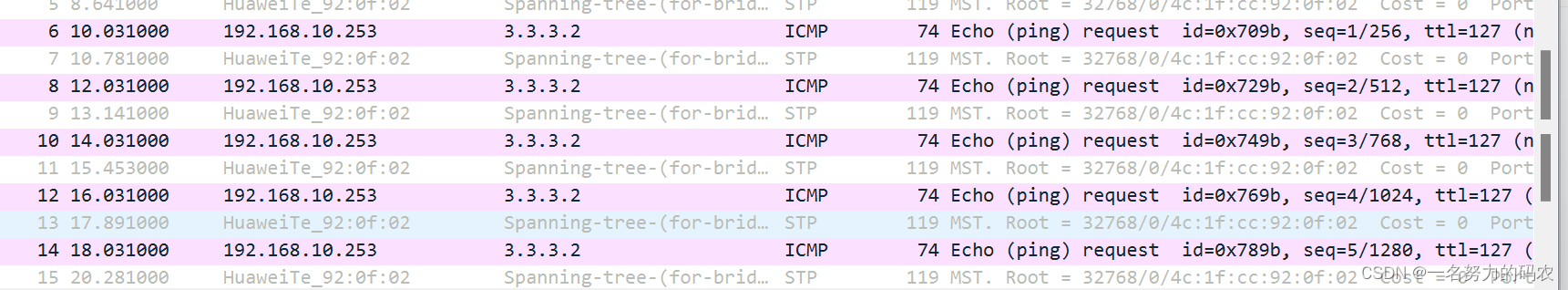

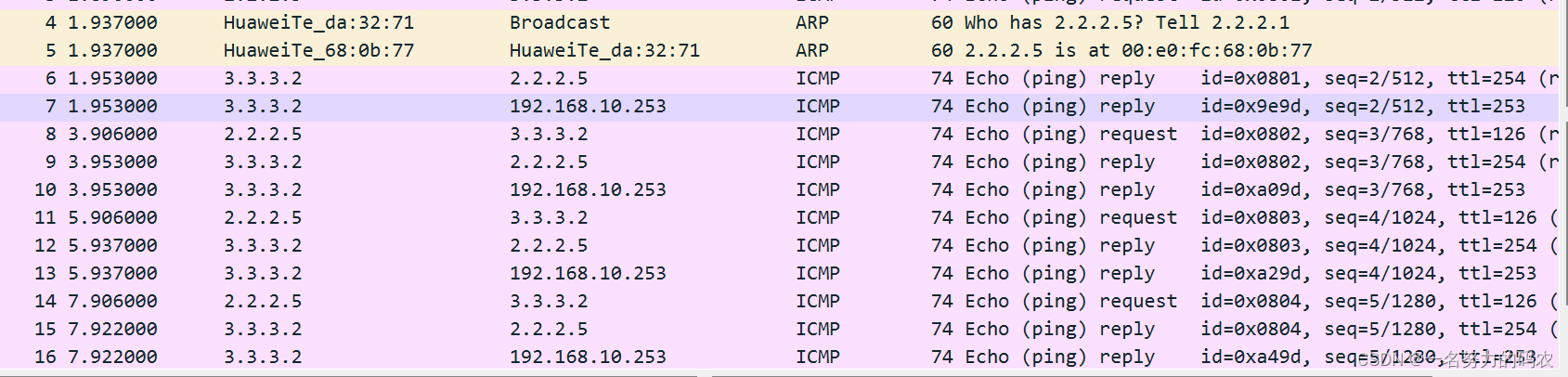

抓包g1/0/1

这时候是有回包的,但结果依然是

查看防火墙的路由表

匹配不上路由表,把数据丢弃了

加静态路由

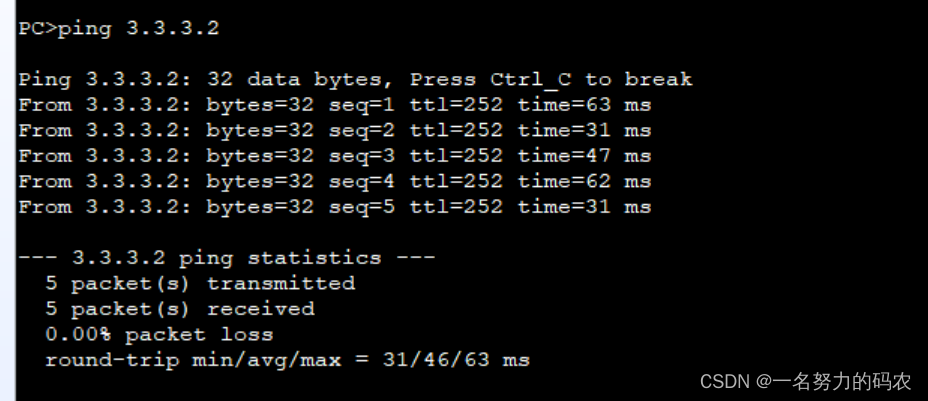

12.可以ping通

PC1

PC2

这一篇nat策略,DHCP原理在我的博客里是没有的,如果想要了解,可以等我写或者去网上找。

这一节的重点知识点是——安全策略与安全区域,这没什么东西,我就没有太大篇幅。希望大家理解,不理解可以评论。